Nhóm ứng cứu khẩn cấp máy tính của Nhật Bản (JPCERT) đang cảnh báo về một cuộc tấn công 'MalDoc in PDF' mới được phát hiện vào tháng 7 năm 2023, vượt qua các biện pháp phát hiện bằng cách giấu các tệp Word độc hại bên trong tệp PDF.

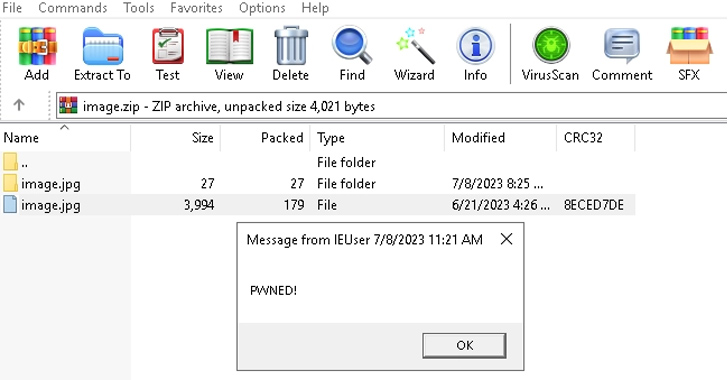

Tệp được JPCERT kiểm tra, phân tích là một tệp đa ngôn ngữ được hầu hết các công cụ quét bảo mật nhận dạng dưới dạng PDF, tuy nhiên các ứng dụng văn phòng có thể mở tệp đó dưới dạng tài liệu Word thông thường (.doc).

Polyglots là các tệp chứa hai định dạng tệp riêng biệt có thể được hiểu và thực thi dưới dạng nhiều loại tệp, tùy thuộc vào ứng dụng đọc/mở chúng.

Ví dụ: các tài liệu độc hại trong chiến dịch này là sự kết hợp giữa tài liệu PDF và Word, có thể được mở ở một trong hai định dạng tệp.

Thông thường, những kẻ đe dọa sử dụng polyglot để tránh bị phát hiện hoặc gây nhầm lẫn cho các công cụ phân tích vì những tệp này có thể trông vô hại ở một định dạng trong khi ẩn chứa mã độc ở định dạng khác.

Trong trường hợp này, tài liệu PDF chứa tài liệu Word có macro VBS dùng để tải xuống và cài đặt tệp phần mềm độc hại MSI nếu được mở dưới dạng tệp .doc trong Microsoft Office. CERT Nhật Bản không tiết lộ thêm bất kỳ chi tiết nào về loại phần mềm độc hại được cài đặt.

Tuy nhiên, cần lưu ý rằng MalDoc trong PDF không vượt qua được các cài đặt bảo mật vô hiệu hóa tính năng tự động thực thi macro trên Microsoft Office, các cài đặt này cần người dùng vô hiệu hóa theo cách thủ công.

JPCERT đã chia sẻ một video trên YouTube để minh họa cách MalDoc trong tệp PDF hoạt động trên Windows.

JPCERT cho biết việc giấu một loại tệp bên trong một loại tệp khác không phải là phương pháp mới, nhưng những kẻ tấn công đã triển khai các tệp đa ngôn ngữ để tránh bị phát hiện.

MalDoc trong PDF cung cấp khả năng tránh bị phát hiện bởi các công cụ phân tích PDF truyền thống như 'pdfid' hoặc các công cụ phân tích tự động khác chỉ kiểm tra lớp bên ngoài của tệp, là cấu trúc PDF hợp pháp.

Tuy nhiên, JPCERT cho biết các công cụ phân tích khác như 'OLEVBA' vẫn có thể phát hiện nội dung độc hại ẩn bên trong đa ngôn ngữ, do đó, sử dụng các biện pháp phòng thủ nhiều lớp và bộ công cụ phát hiện đa dạng sẽ có hiệu quả trước mối đe dọa này.

Cơ quan bảo mật cũng chia sẻ một quy tắc (rule) Yara để giúp các nhà nghiên cứu và người bảo vệ xác định các tệp được tạo bằng kỹ thuật 'MalDoc in PDF'. Quy tắc này sẽ kiểm tra xem tệp có bắt đầu bằng chữ ký PDF và chứa các mẫu (pattern) biểu thị tài liệu Word, Excel hay tệp MHT hay không.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Pôle emploi, cơ quan hỗ trợ tài chính và đăng ký thất nghiệp của chính phủ Pháp, đang thông báo về một vụ vi phạm làm lộ dữ liệu của 10 triệu cá nhân.

Tín nhiệm mạng | Hai lỗ hổng ảnh hưởng đến một số phiên bản của Jupiter X Core, một plugin dùng để thiết lập trang web WordPress và WooC Commerce, cho phép chiếm đoạt tài khoản và tải tệp lên mà không yêu cầu xác thực.

Tín nhiệm mạng | Hàng ngàn máy chủ Openfire XMPP vẫn chưa được vá lỗ hổng có độ nghiêm trọng mức cao được tiết lộ gần đây và dễ bị khai thác tấn công.

Tín nhiệm mạng | Một lỗ hổng bảo mật được vá gần đây trong phần mềm lưu trữ WinRAR phổ biến đã bị khai thác dưới dạng zero-day kể từ tháng 4 năm 2023, theo tiết lộ của Group-IB.

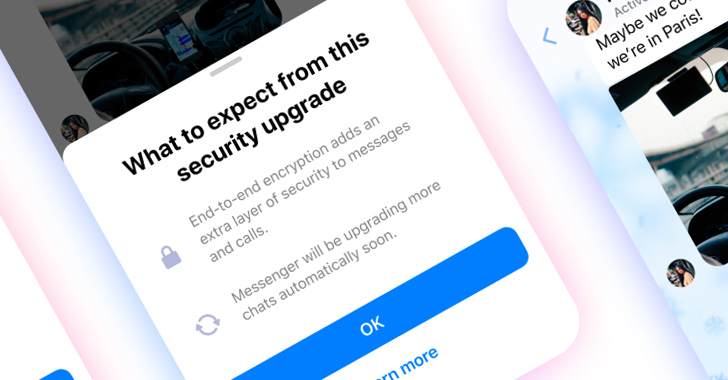

Tín nhiệm mạng | Meta đã một lần nữa tái khẳng định kế hoạch triển khai hỗ trợ mã end-to-end theo mặc định cho các tin nhắn trò chuyện của người dùng trên Messenger vào cuối năm nay.

Tín nhiệm mạng | Hàng loạt các phần mềm độc hại Android mới đã được các nhà nghiên cứu bảo mật phát hiện và cảnh báo trong năm 2023, đáng lưu ý trong số đó là các banking trojan nhắm mục tiêu vào lĩnh vực tài chính, ngân hàng.