Một chiến dịch tấn công mới nhắm vào các tiện ích mở rộng đã biết của trình duyệt Chrome, khiến ít nhất 35 tiện ích mở rộng bị xâm phạm và hơn 2,6 triệu người dùng có nguy cơ bị lộ dữ liệu, đánh cắp thông tin đăng nhập.

Cuộc tấn công nhắm vào các nhà sản xuất tiện ích mở rộng trình duyệt trên Chrome Web Store thông qua chiến dịch lừa đảo và sử dụng quyền truy cập của họ để chèn mã độc vào các tiện ích mở rộng hợp pháp nhằm đánh cắp cookie và mã thông báo truy cập của người dùng.

Công ty đầu tiên công bố chiến dịch này là công ty an ninh mạng Cyberhaven. Vào ngày 27 tháng 12, Cyberhaven tiết lộ rằng một tác nhân đe dọa đã xâm nhập tiện ích mở rộng trình duyệt của họ và chèn mã độc để giao tiếp với máy chủ chỉ huy và kiểm soát (C&C) bên ngoài nằm trên tên miền cyberhavenext[.]pro, tải xuống các tệp cấu hình bổ sung và đánh cắp dữ liệu người dùng.

Email lừa đảo này được cho là đến từ bộ phận hỗ trợ nhà phát triển của cửa hàng Google Chrome trực tuyến, nhằm tạo ra cảm giác cấp bách giả tạo bằng cách tuyên bố rằng tiện ích mở rộng của họ sắp bị xóa khỏi cửa hàng vì vi phạm Chính sách chương trình dành cho nhà phát triển.

"Kẻ tấn công đã có được các quyền cần thiết thông qua ứng dụng độc hại (Phần mở rộng Chính sách bảo mật) và tải tiện ích mở rộng Chrome độc hại lên Chrome Web Store. Sau quy trình đánh giá bảo mật Chrome Web Store thông thường, tiện ích mở rộng độc hại đã được chấp thuận để xuất bản", Cyberhaven cho biết.

Giám đốc công nghệ của công ty bảo mật SaaS Nudge Security, đã xác định thêm các tên miền giải quyết cùng một địa chỉ IP của máy chủ C&C được sử dụng trong vụ xâm phạm Cyberhaven.

Các cuộc điều tra sâu hơn đã phát hiện ra nhiều tiện ích mở rộng hơn bị nghi ngờ đã bị xâm phạm, theo các nền tảng bảo mật tiện ích mở rộng của trình duyệt là Secure Annex và Extension total.

Những tiện ích mở rộng bị xâm phạm bổ sung này cho thấy Cyberhaven không phải là một mục tiêu đơn lẻ mà là một phần của chiến dịch tấn công trên diện rộng nhắm vào các tiện ích mở rộng trình duyệt hợp pháp.

Có khả năng chiến dịch này đã diễn ra từ ngày 5 tháng 4 năm 2023 và thậm chí có thể còn lâu hơn nữa dựa trên ngày đăng ký của các tên miền được sử dụng: nagofsg[.]com được đăng ký vào tháng 8 năm 2022 và sclpfybn[.]com được đăng ký vào tháng 7 năm 2021.

Đối với tiện ích bổ sung Cyberhaven bị xâm phạm, phân tích cho thấy mã độc nhắm mục tiêu vào dữ liệu nhận dạng và mã thông báo truy cập của tài khoản Facebook, chủ yếu nhằm mục đích nhắm vào người dùng Facebook Ads.

Nó cũng bao gồm mã để theo dõi việc nhấp chuột trên trang web Facebook[.]com, kiểm tra các hình ảnh có chứa chuỗi con "qr/show/code" trong thuộc tính src mỗi khi người dùng nhấp vào một trang và nếu tìm thấy, gửi chúng đến máy chủ C&C. Người ta nghi ngờ rằng mục đích là tìm kiếm mã QR để bỏ qua các kiểm tra bảo mật như yêu cầu xác thực hai yếu tố (2FA).

Cyberhaven cho biết phiên bản độc hại của tiện ích mở rộng trình duyệt đã bị xóa khoảng 24 giờ sau khi ra mắt. Một số tiện ích mở rộng bị phát hiện khác cũng đã được cập nhật hoặc xóa khỏi Chrome Web Store. Tuy nhiên, việc tiện ích mở rộng đã bị xóa khỏi cửa hàng Chrome không có nghĩa là sự việc đã kết thúc.

Từ đó, người ta phát hiện ra rằng sự hiện diện của mã thu thập dữ liệu trong một số tiện ích mở rộng không phải là kết quả của sự thỏa hiệp, mà có khả năng là do chính các nhà phát triển đưa vào như một phần của bộ phát triển phần mềm kiếm tiền (SDK).

Nguồn: thehackernews.com

Tín nhiệm mạng | Chính quyền Nhật Bản và Hoa Kỳ trước đây đã quy kết vụ trộm tiền điện tử trị giá 308 triệu đô la từ công ty tiền điện tử DMM Bitcoin vào tháng 5 năm 2024 cho các tin tặc Triều Tiên.

Tín nhiệm mạng | Apache đã phát hành bản cập nhật bảo mật để giải quyết lỗ hổng quan trọng trong máy chủ web Tomcat có thể khiến kẻ tấn công thực thi mã từ xa.

Tín nhiệm mạng | Thông tin chi tiết về lỗ hổng bảo mật hiện đã được vá trong iOS và macOS của Apple đã xuất hiện, nếu khai thác thành công, có thể vượt qua khuôn khổ hệ thống quản lý quyền riêng tư Transparency, Consent, and Control (TCC) và dẫn đến truy cập trái phép vào thông tin nhạy cảm.

Tín nhiệm mạng | Các nhà nghiên cứu an ninh mạng đã phát hiện ra một phiên bản mới của phần mềm độc hại ZLoader sử dụng đường hầm Hệ thống tên miền (DNS) để liên lạc chỉ huy và kiểm soát (C2), cho thấy kẻ tấn công đang tiếp tục cải tiến công cụ này sau khi xuất hiện trở lại vào một năm trước.

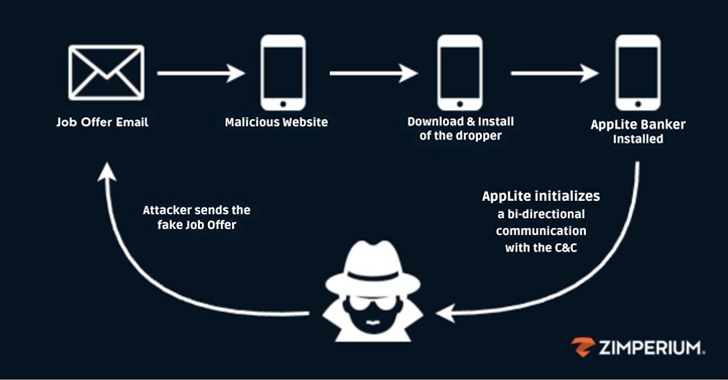

Tín nhiệm mạng | Các nhà nghiên cứu an ninh mạng đã phát hiện ra một chiến dịch lừa đảo qua thiết bị di động (hay còn gọi là mishing ) tinh vi được thiết kế để phát tán phiên bản cập nhật của Antidot Banking trojan.

Tín nhiệm mạng | Vào ngày 6 tháng 12 năm 2024, tòa án hiến pháp Romania (CCR) đã hủy bỏ cuộc bầu cử tổng thống dựa trên thông tin cho thấy vòng bầu cử đầu tiên bị ảnh hưởng bởi chiến dịch của TikTok có liên quan đến Nga.