Thông tin chi tiết về lỗ hổng bảo mật hiện đã được vá trong iOS và macOS của Apple đã xuất hiện, nếu khai thác thành công, có thể vượt qua khuôn khổ hệ thống quản lý quyền riêng tư Transparency, Consent, and Control (TCC) và dẫn đến truy cập trái phép vào thông tin nhạy cảm.

Lỗ hổng mang định danh CVE-2024-44131 (điểm CVSS: 5.3), nằm trong thành phần FileProvider, theo Apple và đã được giải quyết bằng cách cải thiện xác thực liên kết tượng trưng (symlink) trong iOS 18, iPadOS 18 và macOS Sequoia 15.

Jamf Threat Labs, đơn vị phát hiện và báo cáo lỗ hổng này, cho biết lỗ hổng TCC có thể bị khai thác bởi một phần mềm độc hại được cài đặt trên hệ thống để lấy cắp dữ liệu nhạy cảm mà người dùng không biết.

TCC đóng vai trò là biện pháp bảo vệ an ninh quan trọng trong các thiết bị Apple, cung cấp cho người dùng cách cho phép hoặc từ chối yêu cầu từ các ứng dụng truy cập dữ liệu nhạy cảm, chẳng hạn như vị trí GPS, danh bạ, ảnh,…

"Việc bỏ qua TCC này cho phép truy cập trái phép vào các tệp và thư mục, dữ liệu sức khỏe, micrô hoặc máy ảnh,… mà không cần cảnh báo người dùng", công ty cho biết.

Về cơ bản, lỗ hổng này cho phép một ứng dụng độc hại chạy ẩn có thể chặn các hành động của người dùng để sao chép hoặc di chuyển tệp trong ứng dụng tệp và chuyển hướng chúng đến vị trí do họ kiểm soát.

Phương pháp này hoạt động bằng cách tận dụng các đặc quyền nâng cao của fileproviderd, một daemon xử lý các hoạt động tệp liên quan đến iCloud và các trình quản lý tệp đám mây của bên thứ ba khác, để di chuyển các tệp, sau đó chúng có thể được tải lên máy chủ từ xa.

Jamf cho biết: "Phương pháp tấn công liên kết tượng trưng mới đầu tiên sao chép một tệp tin vô hại, cung cấp tín hiệu có thể phát hiện được cho một tiến trình độc hại rằng quá trình sao chép đã bắt đầu. Sau đó, một liên kết tượng trưng được chèn vào sau khi quá trình sao chép đã diễn ra, bỏ qua hiệu quả việc kiểm tra liên kết tượng trưng."

Do đó, kẻ tấn công có thể sử dụng phương pháp này để sao chép, di chuyển hoặc thậm chí xóa nhiều tệp và thư mục khác nhau theo đường dẫn "/var/mobile/Library/Mobile Documents/" để truy cập dữ liệu sao lưu iCloud liên quan đến cả ứng dụng của bên thứ nhất và bên thứ ba và đánh cắp chúng.

Điều quan trọng về lỗ hổng này là nó làm suy yếu hoàn toàn khuôn khổ TCC và không kích hoạt bất kỳ lời nhắc nào cho người dùng. Tuy nhiên, loại dữ liệu có thể truy cập phụ thuộc vào quy trình hệ thống nào đang thực hiện thao tác tệp.

Sự phát triển này diễn ra khi Apple phát hành bản cập nhật cho tất cả phần mềm của mình để khắc phục một số vấn đề, bao gồm 4 lỗi trong WebKit có thể gây hỏng bộ nhớ hoặc sập quy trình và lỗ hổng logic trong Audio (CVE-2024-54529) có thể cho phép ứng dụng thực thi mã tùy ý với các đặc quyền của hạt nhân.

Nhà sản xuất iPhone cũng vá một lỗi trong Safari (CVE-2024-44246) có thể cho phép một trang web thu thập địa chỉ IP gốc khi thêm nó vào Danh sách đọc trên thiết bị có bật Private Relay. Apple cho biết họ đã khắc phục sự cố bằng cách "cải thiện việc định tuyến các yêu cầu bắt nguồn từ Safari".

Nguồn: thehackernews.com

Tín nhiệm mạng | Các nhà nghiên cứu an ninh mạng đã phát hiện ra một phiên bản mới của phần mềm độc hại ZLoader sử dụng đường hầm Hệ thống tên miền (DNS) để liên lạc chỉ huy và kiểm soát (C2), cho thấy kẻ tấn công đang tiếp tục cải tiến công cụ này sau khi xuất hiện trở lại vào một năm trước.

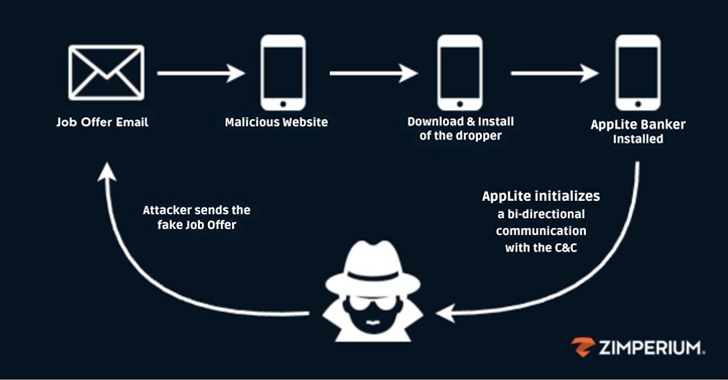

Tín nhiệm mạng | Các nhà nghiên cứu an ninh mạng đã phát hiện ra một chiến dịch lừa đảo qua thiết bị di động (hay còn gọi là mishing ) tinh vi được thiết kế để phát tán phiên bản cập nhật của Antidot Banking trojan.

Tín nhiệm mạng | Vào ngày 6 tháng 12 năm 2024, tòa án hiến pháp Romania (CCR) đã hủy bỏ cuộc bầu cử tổng thống dựa trên thông tin cho thấy vòng bầu cử đầu tiên bị ảnh hưởng bởi chiến dịch của TikTok có liên quan đến Nga.

Tín nhiệm mạng | Các nhà nghiên cứu an ninh mạng đã cảnh báo về một chiến dịch lừa đảo mới sử dụng các ứng dụng hội nghị truyền hình giả mạo để phát tán phần mềm đánh cắp thông tin có tên Realst nhắm vào những người làm việc tại Web3 dưới hình thức các cuộc họp kinh doanh giả mạo.

Tín nhiệm mạng | Có tới 77 tổ chức ngân hàng, sàn giao dịch tiền điện tử và tổ chức quốc gia đã trở thành mục tiêu của một loại trojan truy cập từ xa (RAT) trên Android mới được phát hiện có tên là DroidBot.

Tín nhiệm mạng | CISA hôm nay đã đưa ra hướng dẫn để giúp những người bảo vệ mạng củng cố hệ thống của họ trước các cuộc tấn công do nhóm tin tặc Trung Quốc Salt Typhoon điều phối, nhóm này đã xâm nhập vào nhiều nhà cung cấp viễn thông toàn cầu lớn vào đầu năm nay.