Apache đã phát hành bản cập nhật bảo mật để giải quyết lỗ hổng quan trọng trong máy chủ web Tomcat có thể khiến kẻ tấn công thực thi mã từ xa.

Apache Tomcat là một máy chủ web mã nguồn mở và container servlet được sử dụng rộng rãi để triển khai và chạy các ứng dụng web dựa trên Java. Nó cung cấp môi trường thời gian chạy cho các công nghệ Java Servlet, JavaServer Pages (JSP) và Java WebSocket.

Sản phẩm này phổ biến với các doanh nghiệp lớn chạy ứng dụng web tùy chỉnh, nhà cung cấp SaaS dựa vào Java cho các dịch vụ phụ trợ. Các dịch vụ lưu trữ và đám mây tích hợp Tomcat để lưu trữ ứng dụng và các nhà phát triển phần mềm sử dụng nó để xây dựng, thử nghiệm và triển khai các ứng dụng web.

Lỗ hổng được khắc phục trong bản phát hành mới có định danh là CVE-2024-56337 và giải quyết vấn đề giảm thiểu chưa hoàn chỉnh đối với CVE-2024-50379, một lỗi thực thi mã từ xa (RCE) nghiêm trọng mà nhà cung cấp đã phát hành bản vá vào ngày 17 tháng 12.

Tuy nhiên, nhóm nhận ra rằng việc áp dụng bản cập nhật cho CVE-2024-50379 sẽ không đủ để bảo mật hệ thống và quyết định phát hành CVE-2024-56337 để nhấn mạnh nhu cầu thực hiện hành động thủ công.

Về cơ bản, cả hai lỗ hổng này đều là cùng một lỗ hổng bảo mật, nhưng việc sử dụng ID CVE mới được quyết định dựa trên mục đích nâng cao nhận thức của các quản trị viên hệ thống bị ảnh hưởng.

Vấn đề bảo mật là lỗ hổng bảo mật về tình trạng chạy đua thời gian kiểm tra thời gian sử dụng (TOCTOU) ảnh hưởng đến các hệ thống có bật chức năng ghi servlet mặc định (tham số khởi tạo “chỉ đọc” được đặt thành false) và chạy trên hệ thống tệp không phân biệt chữ hoa chữ thường.

Sự cố này ảnh hưởng đến Apache Tomcat 11.0.0-M1 đến 11.0.1, 10.1.0-M1 đến 10.1.33 và 9.0.0.M1 đến 9.0.97.

Người dùng nên nâng cấp lên phiên bản Tomcat mới nhất: 11.0.2, 10.1.34 và 9.0.98.

Việc giải quyết vấn đề này đòi hỏi các bước bổ sung. Tùy thuộc vào phiên bản Java đang sử dụng, bên cạnh việc nâng cấp, người dùng cần thực hiện:

Nhóm Apache đã chia sẻ kế hoạch cải tiến bảo mật trong các phiên bản sắp tới của Tomcat, 11.0.3, 10.1.35 và 9.0.99.

Cụ thể, Tomcat sẽ kiểm tra xem 'sun.io.useCanonCaches' đã được thiết lập chính xác chưa trước khi kích hoạt quyền ghi cho servlet mặc định trên các hệ thống tệp không phân biệt chữ hoa chữ thường và sẽ mặc định 'sun.io.useCanonCaches' thành false khi có thể.

Những thay đổi này nhằm mục đích tự động áp dụng các cấu hình an toàn hơn và giảm nguy cơ khai thác CVE-2024-50379 và CVE-2024-56337.

Nguồn: www.bleepingcomputer.com

Tín nhiệm mạng | Thông tin chi tiết về lỗ hổng bảo mật hiện đã được vá trong iOS và macOS của Apple đã xuất hiện, nếu khai thác thành công, có thể vượt qua khuôn khổ hệ thống quản lý quyền riêng tư Transparency, Consent, and Control (TCC) và dẫn đến truy cập trái phép vào thông tin nhạy cảm.

Tín nhiệm mạng | Các nhà nghiên cứu an ninh mạng đã phát hiện ra một phiên bản mới của phần mềm độc hại ZLoader sử dụng đường hầm Hệ thống tên miền (DNS) để liên lạc chỉ huy và kiểm soát (C2), cho thấy kẻ tấn công đang tiếp tục cải tiến công cụ này sau khi xuất hiện trở lại vào một năm trước.

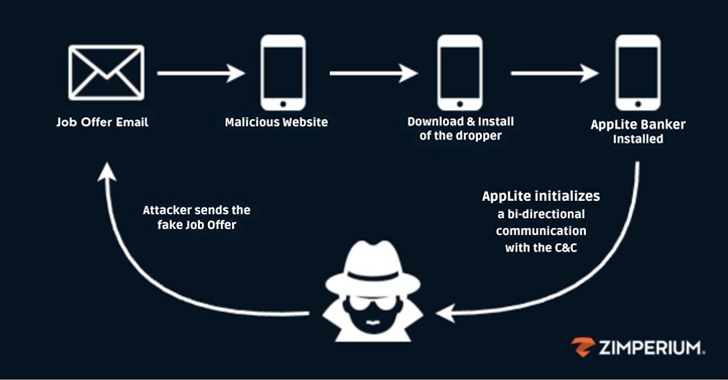

Tín nhiệm mạng | Các nhà nghiên cứu an ninh mạng đã phát hiện ra một chiến dịch lừa đảo qua thiết bị di động (hay còn gọi là mishing ) tinh vi được thiết kế để phát tán phiên bản cập nhật của Antidot Banking trojan.

Tín nhiệm mạng | Vào ngày 6 tháng 12 năm 2024, tòa án hiến pháp Romania (CCR) đã hủy bỏ cuộc bầu cử tổng thống dựa trên thông tin cho thấy vòng bầu cử đầu tiên bị ảnh hưởng bởi chiến dịch của TikTok có liên quan đến Nga.

Tín nhiệm mạng | Các nhà nghiên cứu an ninh mạng đã cảnh báo về một chiến dịch lừa đảo mới sử dụng các ứng dụng hội nghị truyền hình giả mạo để phát tán phần mềm đánh cắp thông tin có tên Realst nhắm vào những người làm việc tại Web3 dưới hình thức các cuộc họp kinh doanh giả mạo.

Tín nhiệm mạng | Có tới 77 tổ chức ngân hàng, sàn giao dịch tiền điện tử và tổ chức quốc gia đã trở thành mục tiêu của một loại trojan truy cập từ xa (RAT) trên Android mới được phát hiện có tên là DroidBot.