Một nhà nghiên cứu bảo mật đã công bố mã khai thác (PoC) cho các thiết bị Wyze Cam v3, cho phép tạo một reverse shell và chiếm quyền điều khiển các thiết bị dễ bị tấn công.

Wyze Cam v3 là camera an ninh phổ biến, hỗ trợ tầm nhìn ban đêm có màu, lưu trữ thẻ SD, kết nối cloud để điều khiển điện thoại thông minh,…

Nhà nghiên cứu bảo mật Peter Geissler (hay còn gọi là bl4sty) gần đây đã phát hiện ra hai lỗ hổng trong phần sụn Wyze Cam v3 mới nhất có thể được kết nối với nhau để thực thi mã từ xa trên các thiết bị dễ bị tấn công.

Vấn đề đầu tiên liên quan đến việc bỏ qua xác thực DTLS (Datagram Transport Layer Security) trong daemon 'iCamera', cho phép kẻ tấn công sử dụng PSK (khóa chia sẻ trước) tùy ý trong quá trình bắt tay TLS để vượt qua các biện pháp bảo mật.

Lỗ hổng thứ hai xuất hiện sau khi phiên xác thực DTLS được thiết lập khi máy khách gửi một đối tượng JSON.

Việc phân tích cú pháp đối tượng của iCamera có thể bị khai thác do xử lý dữ liệu kém an toàn, dẫn đến tràn bộ đệm stack khiến dữ liệu được ghi vào các vị trí không mong muốn trong bộ nhớ.

Những kẻ tấn công có thể lợi dụng lỗ hổng thứ hai để ghi đè bộ nhớ stack và thực thi mã của chúng trên máy ảnh, do thiếu các tính năng bảo mật như stack canaries và position-independent execution (thực thi từ vị trí bất kỳ) trong iCamera.

Khai thác được Geissler phát hành trên GitHub kết hợp hai lỗ hổng này để cho phép kẻ tấn công tạo một shell root tương tác trên Linux, biến các camera Wyze v3 dễ bị tấn công thành các backdoor và cho phép kẻ tấn công mở rộng phạm vi sang các thiết bị khác trong mạng.

Mã khai thác hoạt động trên các phiên bản firmware 4.36.10.4054, 4.36.11.4679 và 4.36.11.5859.

Wyze đã phát hành bản cập nhật firmware phiên bản 4.36.11.7071 nhằm giải quyết các vấn đề trên vào ngày 22 tháng 10 năm 2023.

PoC hiện đã được công khai nên có thể sẽ xảy ra tình trạng khai thác hàng loạt trong tương lai, do đó người dùng nên áp dụng bản cập nhật bảo mật ngay lập tức để giảm thiểu các rủi ro tiềm ẩn.

Nếu chưa thể áp dụng bản cập nhật firmware, người dùng nên cách ly camera Wyze của mình khỏi các mạng chứa các thiết bị và tài nguyên quan trọng.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Theo các nhà nghiên cứu gian lận tiền điện tử, tin tặc đã đánh cắp 4,4 triệu đô tiền điện tử vào ngày 25 tháng 10 bằng cách sử dụng các khóa bí mật và mật khẩu được lưu trong cơ sở dữ liệu LastPass bị đánh cắp.

Tín nhiệm mạng | Một số ứng dụng Android độc hại trên Google Play, đã có hơn 2 triệu lượt cài đặt, đang lén lút phát tán các quảng cáo không mong muốn đến người dùng trên các thiết bị bị nhiễm.

Tín nhiệm mạng | Các nhà nghiên cứu đã phát hiện ra một kỹ thuật tấn công kênh bên mới được gọi là iLeakage, hoạt động trên tất cả các thiết bị Apple gần đây và có thể trích xuất thông tin nhạy cảm từ trình duyệt web Safari.

Tín nhiệm mạng | F5 đã cảnh báo khách hàng về một lỗ hổng bảo mật nghiêm trọng ảnh hưởng đến BIG-IP có thể dẫn đến việc thực thi mã từ xa mà không yêu cầu xác thực.

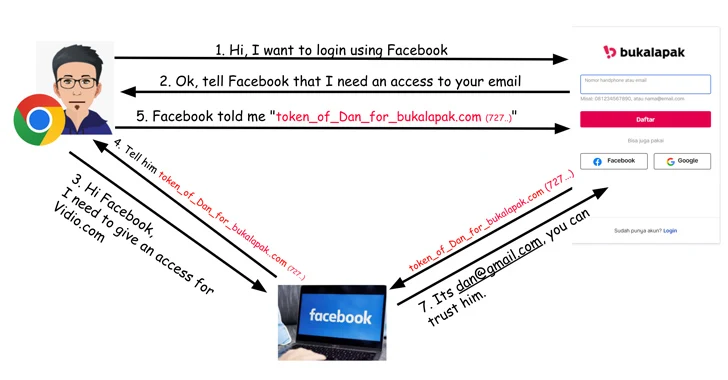

Tín nhiệm mạng | Lỗ hổng bảo mật nghiêm trọng trong quá trình triển khai Open Authorization (OAuth) cho các dịch vụ trực tuyến phổ biến như Grammarly, Vidio và Bukalapak đã được tiết lộ.

Tín nhiệm mạng | VMware đã phát hành các bản cập nhật bảo mật để giải quyết một lỗ hổng nghiêm trọng trong Máy chủ vCenter có thể dẫn đến việc thực thi mã từ xa trên các hệ thống bị ảnh hưởng.