Nhiều lỗ hổng bảo mật mức cao đã được phát hiện và báo cáo trong các thiết bị F5 BIG-IP và BIG-IQ, nếu khai thác thành công có thể làm tổn hại hoàn toàn đến các hệ thống bị ảnh hưởng.

Công ty bảo mật Rapid7 cho biết các lỗ hổng ảnh hưởng đến các phiên bản BIG-IP 13.x, 14.x, 15.x, 16.x và 17.x và BIG-IQ Centralized Management phiên bản 7.x và 8.x, có thể bị lạm dụng để truy cập từ xa vào các thiết bị và vượt qua các hạn chế về bảo mật.

Hai lỗ hổng được xếp mức cao đã được báo cáo cho F5 vào ngày 18/8/2022, bao gồm:

- CVE-2022-41622 (Điểm CVSS: 8,8): Lỗ hổng cross-site request forgery (CSRF) trên nhiều trang web thông qua iControl SOAP, có thể dẫn đến thực thi mã từ xa mà không cần xác thực.

- CVE-2022-41800 (Điểm CVSS: 8,7): Lỗ hổng iControl REST cho phép kẻ xấu đã xác thực với quyền quản trị viên có thể bỏ qua các hạn chế ở chế độ Appliance.

Nhà nghiên cứu Ron Bowes của Rapid7 cho biết “khai thác thành công CVE-2022-41622, kẻ tấn công có thể có quyền truy cập root vào giao diện quản lý của thiết bị (ngay cả khi giao diện quản lý không kết nối mạng)”. Tuy nhiên, khai thác này yêu cầu quản trị viên đã xác thực trước đó để truy cập vào trang web mục tiêu.

Cũng được xác định là ba trường hợp bỏ qua tính năng bảo mật khác mà F5 cho biết là không thể bị khai thác nếu không phá vỡ các rào cản bảo mật hiện có.

Một tác nhân độc hại có quyền truy cập Advanced Shell (bash) vào hệ thống BIG-IP hoặc BIG-IQ có thể lạm dụng những lỗ hổng này để thực thi các lệnh system command tùy ý, tạo/xóa tệp hoặc vô hiệu hóa dịch vụ.

Trong các triển khai mặc định trên các thiết bị, chỉ người dùng có vai trò Quản trị viên và người dùng root mới được cấp quyền truy cập bash trên hệ thống BIG-IP hoặc BIG-IQ và những người dùng này đã có toàn quyền truy cập vào hệ thống cục bộ.

Mặc dù chưa có thông tin về việc các lỗ hổng đã hay đang bị khai thác trong các cuộc tấn công, nhưng người dùng nên áp dụng "bản vá lỗi" do công ty phát hành càng sớm càng tốt để giảm thiểu rủi ro tiềm ẩn.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Google đã thông báo sẽ bắt đầu triển khai thử nghiệm hệ thống Privacy Sandbox trên thiết bị Android 13 từ đầu năm 2023.

Tín nhiệm mạng | Hàng trăm cơ sở dữ liệu trên Amazon Relational Database Service đang tiết lộ thông tin định danh cá nhân (PII) của người dùng.

Tín nhiệm mạng | Các nhà nghiên cứu bảo mật đã tiết lộ chi tiết về các lỗ hổng hiện đã được vá trong Zendesk Explore, có thể cho phép kẻ tấn công khai thác để truy cập trái phép vào thông tin nhạy cảm của người dùng.

Tín nhiệm mạng | Ứng dụng Backstage của Spotify đã được báo cáo là tồn tại một lỗ hổng bảo mật nghiêm trọng có thể bị khai thác để thực thi mã từ xa bằng cách lạm dụng một lỗ hổng được tiết lộ gần đây trong một mô-đun của bên thứ ba.

Tín nhiệm mạng | Nhà nghiên cứu bảo mật David Schütz đã vô tình phát hiện cách vượt qua màn hình khóa trên điện thoại thông minh Google Pixel 6 và Pixel 5 được cập nhật đầy đủ, cho phép bất kỳ ai có quyền truy cập vật lý vào thiết bị đều có thể mở khóa.

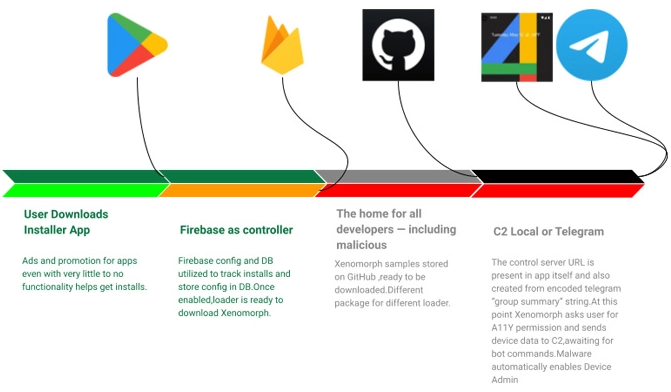

Tín nhiệm mạng | Google đã xóa hai ứng dụng độc hại mới được phát hiện trên Play Store dành cho Android, một trong số đó giả dạng ứng dụng phong cách sống đã bị phát hiện phát tán mã độc Xenomorph.