Ứng dụng Backstage của Spotify đã được báo cáo là tồn tại một lỗ hổng bảo mật nghiêm trọng có thể bị khai thác để thực thi mã từ xa bằng cách lạm dụng một lỗ hổng được tiết lộ gần đây trong một mô-đun của bên thứ ba.

Lỗ hổng có điểm CVSS: 9,8, lợi dụng một lỗi sandbox escape nghiêm trọng (CVE-2022-36067 hay còn gọi là Sandbreak) trong vm2 - một thư viện sandbox JavaScript phổ biến, mới được tiết lộ vào tháng trước.

Sandbox là một môi trường được sử dụng để cách ly một tiến trình máy tính khỏi các tiến trình khác cũng như máy chủ lưu trữ. Tiến trình đang bị cô lập được gọi là tiến trình khách. Sandbox escape là lỗ hổng cho phép một tiến trình khách [độc hại] thoát khỏi các ràng buộc trong môi trường sandbox và truy cập trực tiếp vào máy chủ và/hoặc tài nguyên bên ngoài.

Công ty bảo mật ứng dụng Oxeye cho biết: “Một tác nhân đe dọa không cần xác thực có thể thực thi các lệnh hệ thống (system command) tùy ý trên ứng dụng Backstage bằng cách khai thác sandbox escape vm2 trong plugin Scaffolder”.

Backstage là một developer portal mã nguồn mở của Spotify cho phép người dùng tạo, quản lý và khám phá các component (thành phần) phần mềm từ một nguồn ("front door") thống nhất. Nó được sử dụng bởi nhiều công ty như Netflix, DoorDash, Roku và Expedia.

Theo Oxeye, lỗ hổng bắt nguồn từ công cụ software templates được sử dụng để tạo các component trong Backstage.

Mặc dù công cụ templates sử dụng vm2 để giảm thiểu các rủi ro liên quan đến việc thực thi mã không tin cậy, nhưng lỗ hổng sandbox escape trong vm2 lại có thể cho phép thực thi các lệnh hệ thống tùy ý bên ngoài vành đai bảo mật.

Oxeye đã xác định được hơn 500 trường hợp Backstage đang công khai trên internet có thể bị tác nhân đe dọa khai thác từ xa mà không cần bất kỳ sự cho phép nào.

Sau khi được tiết lộ vào ngày 18 tháng 8, lỗ hổng đã được những người duy trì dự án giải quyết trong phiên bản 1.5.1 phát hành vào ngày 29/8/2022.

Công ty Israel lưu ý rằng "nguồn gốc của việc escape bất kỳ template nào dựa trên VM là giành được quyền thực thi JavaScript trong template". "Bằng cách sử dụng các công cụ template 'ít logic' như Mustache, bạn có thể tránh đưa các lỗ hổng server-side template injection vào ứng dụng của mình".

Nguồn: thehackernews.com.

Tín nhiệm mạng | Nhà nghiên cứu bảo mật David Schütz đã vô tình phát hiện cách vượt qua màn hình khóa trên điện thoại thông minh Google Pixel 6 và Pixel 5 được cập nhật đầy đủ, cho phép bất kỳ ai có quyền truy cập vật lý vào thiết bị đều có thể mở khóa.

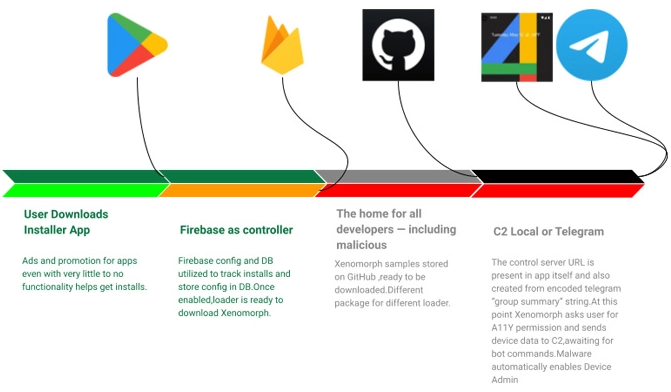

Tín nhiệm mạng | Google đã xóa hai ứng dụng độc hại mới được phát hiện trên Play Store dành cho Android, một trong số đó giả dạng ứng dụng phong cách sống đã bị phát hiện phát tán mã độc Xenomorph.

Tín nhiệm mạng | Citrix đã phát hành các bản cập nhật bảo mật để giải quyết một lỗi bỏ qua xác thực nghiêm trọng trong ADC và các sản phẩm Gateway, có thể bị lợi dụng để kiểm soát các hệ thống bị ảnh hưởng.

Tín nhiệm mạng | Bản cập nhật bảo mật hàng tháng mới nhất của Microsoft đã được phát hành với các bản vá cho 68 lỗ hổng bảo mật trong danh mục phần mềm của Microsoft, bao gồm các bản vá cho sáu zero-day đã bị khai thác trong thực tế.

Tín nhiệm mạng | Microsoft đã phát hành bản vá bảo mật hằng tháng cho tháng 11 để giải quyết tổng cộng 68 lỗ hổng, bao gồm sáu lỗ hổng Windows đã bị khai thác trong thực tế.

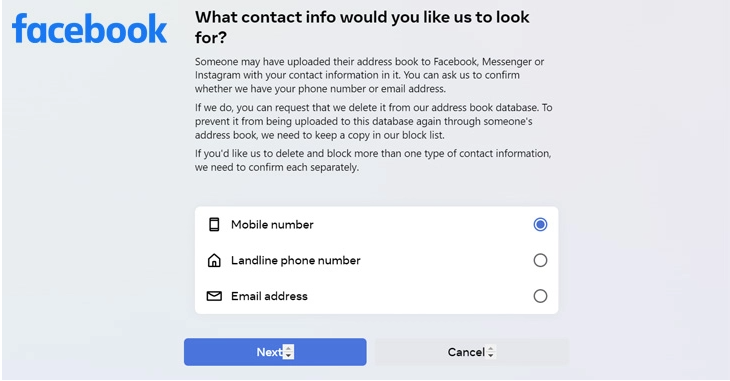

Tín nhiệm mạng | Facebook dường như đã âm thầm triển khai một công cụ cho phép người dùng xóa thông tin liên hệ của họ, như số điện thoại và địa chỉ email, do người khác tải lên.