Một chiến dịch mới liên quan đến mã độc botnet Hotabot đã nhắm mục tiêu đến những người nói tiếng Tây Ban Nha ở Mỹ Latinh kể từ ít nhất là tháng 11 năm 2020 để lây nhiễm một banking trojan (phần mềm độc hại thường sử dụng để đánh cắp thông tin tài khoản ngân hàng hoặc thông tin tài chính khác) và công cụ spam thư điện tử.

Phần mềm độc hại cho phép kẻ tấn công kiểm soát tài khoản email Gmail, Outlook, Hotmail hoặc Yahoo của nạn nhân, đánh cắp dữ liệu email và mã 2FA được gửi đến hộp thư đến và gửi email lừa đảo từ các tài khoản bị xâm nhập.

Hoạt động mới của Horabot được phát hiện và báo cáo bởi các nhà phân tích tại Cisco Talos, tác nhân đe dọa đằng sau nó có thể có trụ sở tại Brazil.

Chuỗi lây nhiễm gồm nhiều giai đoạn, bắt đầu bằng một email lừa đảo có chủ đề về thuế được gửi đến các mục tiêu kèm theo một tệp đính kèm HTML được cho là biên lai thanh toán. Khi mở tệp HTML sẽ dẫn đến chuyển hướng URL của nạn nhân đến một trang HTML được lưu trữ trên AWS do kẻ tấn công kiểm soát.

Nạn nhân nhấp vào liên kết trên trang này sẽ tải xuống một tệp nén chứa một tệp batch khi được thực thi sẽ tải xuống tập lệnh PowerShell dùng để tải (fetch) các DLL trojan cùng với các tệp thực thi hợp pháp từ máy chủ do kẻ tấn công kiểm soát (C2). Các trojan này được dùng để tải hai payload cuối cùng từ một máy chủ C2 khác, gồm một tập lệnh PowerShell và tệp nhị phân Horabot.

Trojan ngân hàng

Một trong các tệp DLL đã tải xuống là "jli.dll" sẽ được load bởi tệp thực thi "kinit.exe", là một banking trojan được viết bằng Delphi.

Nó nhắm mục tiêu vào thông tin hệ thống (ngôn ngữ, kích thước ổ đĩa, phần mềm chống vi-rút, tên máy chủ, phiên bản hệ điều hành, địa chỉ IP), thông tin đăng nhập của người dùng và dữ liệu hoạt động.

Ngoài ra, trojan này còn cung cấp cho kẻ tấn công các khả năng truy cập từ xa như thực hiện các thao tác với tệp và khả năng ghi nhật ký bàn phím (keylogging), chụp ảnh màn hình và theo dõi sự kiện chuột.

Khi nạn nhân mở một ứng dụng, trojan sẽ tạo ra một giao diện vô hình phủ lên trên giao diện ứng dụng đó để lừa nạn nhân nhập dữ liệu nhạy cảm như thông tin đăng nhập tài khoản ngân hàng trực tuyến hoặc mã xác thực OTP. Các thông tin thu thập được sẽ được gửi đến máy chủ của kẻ tấn công thông qua các request HTTP.

Cisco cho biết rằng trojan này có một số cơ chế chống phân tích để ngăn nó chạy trong môi trường sandbox hoặc debug.

Tệp nén cũng chứa một công cụ spam được mã hóa DLL có tên "upyqta2_J.mdat," được thiết kế để đánh cắp thông tin đăng nhập cho các dịch vụ email trực tuyến phổ biến như Gmail, Hotmail và Yahoo.

Sau khi thông tin đăng nhập bị xâm phạm, công cụ này sẽ chiếm quyền kiểm soát tài khoản email của nạn nhân, tạo email rác và gửi chúng đến các địa chỉ email được tìm thấy trong hộp thư của nạn nhân.

Công cụ này cũng có các tính năng tương tự với trojan ngân hàng như ghi log bàn phím, chụp ảnh màn hình và khả năng theo dõi hoặc chặn sự kiện chuột, có thể là để dự phòng.

Horabot

Payload (phần mềm độc hại) chính được lây nhiễm vào hệ thống của nạn nhân là Horabot, một mã độc botnet nhắm mục tiêu vào hộp thư Outlook của nạn nhân để đánh cắp danh bạ và gửi email lừa đảo có chứa tệp đính kèm HTML độc hại đến tất cả email được tìm thấy trong hộp thư của nạn nhân.

Khi quá trình phát tán email lừa đảo kết thúc, các tệp và thư mục được tạo trên máy nạn nhân sẽ bị xóa để loại bỏ mọi dấu vết xâm phạm.

Mặc dù chiến dịch Horabot này chủ yếu nhắm mục tiêu người dùng ở Mexico, Uruguay, Brazil, Venezuela, Argentina, Guatemala và Panama, nhưng các tác nhân đe dọa tương tự có thể mở rộng phạm vi tiếp cận sang các khu vực khác bất kỳ lúc nào bằng cách sử dụng các chủ đề lừa đảo liên quan đến các vấn đề đang được nhiều người ở khu vực đó quan tâm.

Để tránh trở thành nạn nhân của các chiến dịch độc hại này, người dùng nên cẩn thận trước khi truy cập vào một đường link lạ cũng như không tải xuống bất kỳ tệp nào từ những nguồn không tin cậy.

Nguồn: bleepingcomputer.com

Tín nhiệm mạng | Amazon sẽ trả 30 triệu đô la tiền phạt để giải quyết các cáo buộc vi phạm quyền riêng tư liên quan đến hoạt động của dịch vụ Ring và trợ lý ảo Alexa.

Tín nhiệm mạng | Một nhà nghiên cứu đã công bố mã khai thác cho một lỗ hổng thực thi mã từ xa ảnh hưởng đến thư viện Python phổ biến ReportLab Toolkit.

Tín nhiệm mạng | Một tác nhân đe dọa đang tìm kiếm trên internet các máy chủ đang chạy Apache NiFi không được bảo vệ để lén lút cài đặt một công cụ khai thác tiền điện tử và tạo điều kiện cho việc lây lan trên mạng.

Tín nhiệm mạng | Một lỗ hổng bảo mật mới đã được tiết lộ trong dịch vụ Cloud SQL của Google Cloud Platform (GCP) có khả năng bị khai thác để giành quyền truy cập vào dữ liệu bí mật.

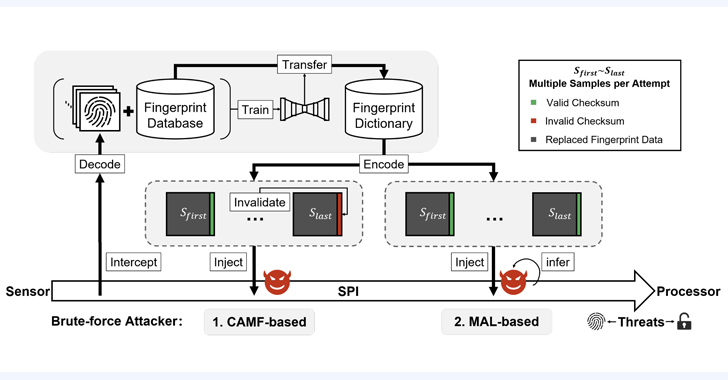

Tín nhiệm mạng | Các nhà nghiên cứu đã phát hiện một kỹ thuật tấn công mới có thể bị lạm dụng để lấy dấu vân tay (fingerprints) trên điện thoại thông minh nhằm vượt qua xác thực người dùng và chiếm quyền kiểm soát thiết bị.

Tín nhiệm mạng | Lazarus, nhóm tin tặc khét tiếng được nhà nước Bắc Triều Tiên hậu thuẫn, hiện đang nhắm mục tiêu các máy chủ web Windows Internet Information Services (IIS) dễ bị tấn công để giành quyền truy cập ban đầu vào mạng công ty.