Các nhà phân tích của Wordfence đã phát hiện một cuộc tấn công lớn trong tuần qua từ 16.000 địa chỉ IP và nhắm mục tiêu vào hơn 1,6 triệu trang web WordPress.

Những kẻ tấn công đã và đang khai thác các lỗ hổng trong 4 plugin WordPress và 15 theme Framework Epsilon được dùng trong các trang web. Trong đó, một số plugin đã được vá vào năm 2018, một số khác đã được khắc phục lỗ hổng trong tuần trước.

Danh sách plugin và theme bị nhắm mục tiêu bao gồm:

4 plugins:

- PublishPress Capabilities

- Kiwi Social Plugin

- Pinterest Automatic

- WordPress Automatic

15 themes:

- Shapely

- NewsMag

- Activello

- Illdy

- Allegiant

- Newspaper X

- Pixova Lite

- Brilliance

- MedZone Lite

- Regina Lite

- Transcend

- Affluent

- Bonkers

- Antreas

- NatureMag Lite – Hiện chưa có thông tin bản vá

Wordfence cho biết "kẻ tấn công đã kích hoạt tùy chọn “users_can_register” và thiết lập tùy chọn default_role thành quản trị viên (administrator). "Điều này giúp hắn có thể đăng ký và kiểm soát bất kỳ trang web nào với tư cách là quản trị viên."

Kiểm tra, cập nhật, khắc phục ngay

Để biết liệu trang web đã bị xâm phạm chưa, bạn cần kiểm tra tất cả các tài khoản người dùng xem có tài khoản nào mới và/hoặc đáng ngờ không và loại bỏ chúng ngay lập tức.

Tiếp theo, hãy kiểm tra lại cài đặt của trang web tại "http://examplesite[.]com/wp-admin/options-general.php" và tập trung vào cài đặt “Membership” và cài đặt “New User Default Role”.

Để giảm thiểu nguy cơ bị khai thác tấn công, bạn nên kiểm tra và cập nhật các plugin và theme của mình lên phiên bản mới nhất ngay khi có thể, kể cả khi chúng không có trong danh sách trên. Nếu đang sử dụng NatureMag Lite mà không có bản vá, bạn nên gỡ cài đặt nó ngay lập tức.

Lưu ý rằng việc cập nhật các plugin sẽ không giúp loại bỏ rủi ro nếu trang web của bạn đã bị xâm phạm. Trong trường hợp này, trước tiên bạn nên làm theo các hướng dẫn trong hướng dẫn “làm sạch” trang web.

Hãy hạn chế tối đa việc sử dụng các plugin trên trang web WordPress của bạn vì điều này giúp làm giảm đáng kể khả năng bị nhắm mục tiêu và bị tấn công.

Nguồn: bleepingcomputer.com

Tín nhiệm mạng | Lỗ hổng zero-day đã và đang bị khai thác trong thực tế, cho phép tin tặc thực thi mã từ xa và chiếm quyền kiểm soát hệ thống, ảnh hưởng đến hàng triệu ứng dụng dùng trong các tổ chức, doanh nghiệp.

Tín nhiệm mạng | Các tác nhân đe dọa đang rà quét và khai thác lỗ hổng Log4j Log4Shell để tìm kiếm các máy chủ bị ảnh hưởng và triển khai mã độc lên chúng.

Tín nhiệm mạng | Moobot, botnet kế thừa của Mirai, đang được phát tán rộng rãi thông qua việc khai thác lỗ hổng command injection trong máy chủ web của nhiều sản phẩm Hikvision.

Tín nhiệm mạng | Các đối tượng khai thác mã độc TrickBot đã lây nhiễm cho khoảng 140.000 nạn nhân trên 149 quốc gia và đang triển khai mã độc Emotet trên các máy bị xâm phạm.

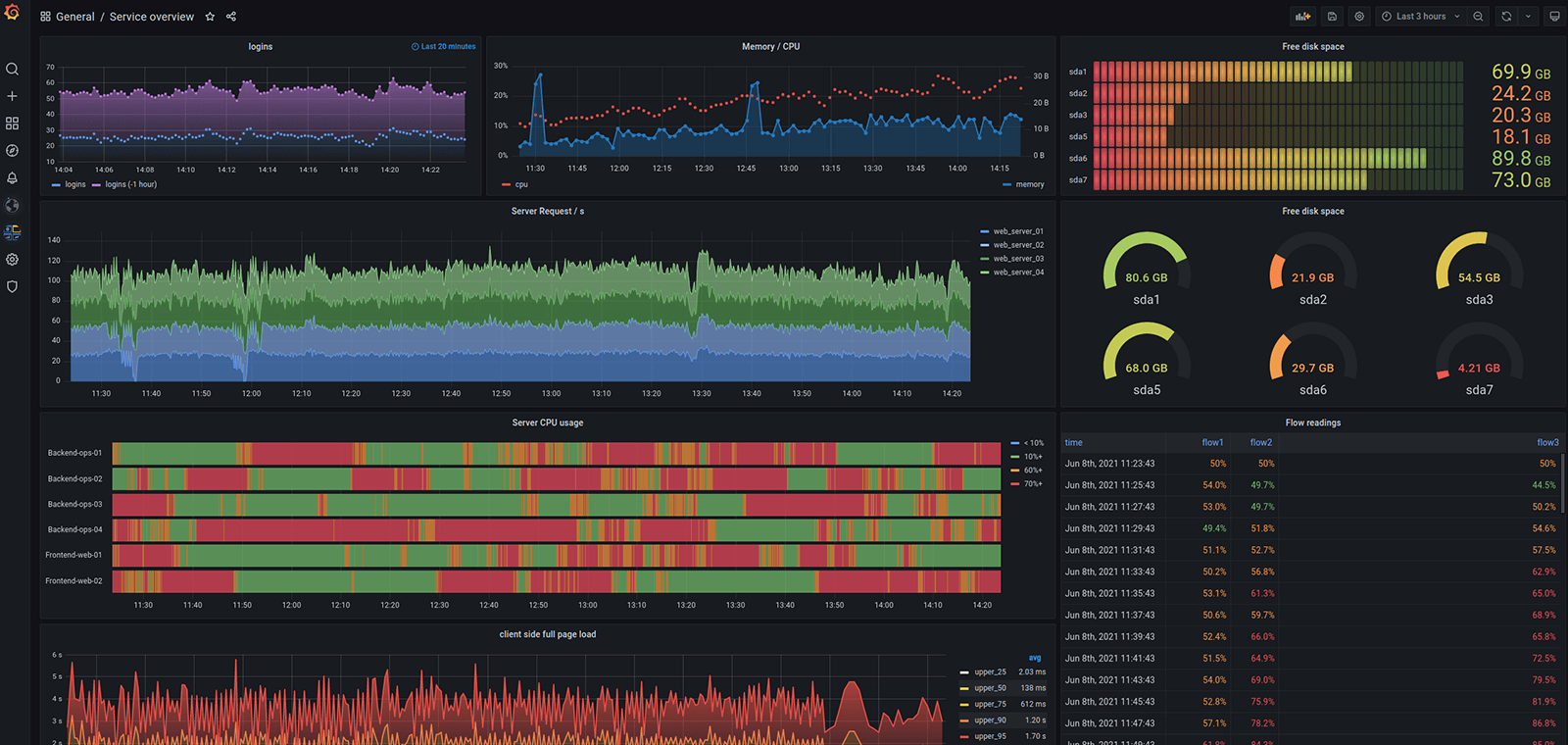

Tín nhiệm mạng | Grafana Labs đã phát hành các bản cập nhật mới cho phần mềm mã nguồn mở Grafana để khắc phục lỗ hổng zero-day sau khi thông tin chi tiết và mã khai thác của lỗ hổng được tiết lộ công khai.

Tín nhiệm mạng | Sàn giao dịch tiền điện tử BitMart đã tiết lộ về một "vi phạm bảo mật lớn" mà họ cho là do khóa cá nhân bị đánh cắp, dẫn đến thiệt hại hơn 150 triệu đô tiền điện tử.