Tin tặc đang cố gắng khai thác 2 lỗ hổng bảo mật zero-day trong camera phát trực tiếp pan-tilt-zoom (PTZ) của PTZOptics được sử dụng trong các lĩnh vực công nghiệp, chăm sóc sức khỏe, hội nghị kinh doanh, chính phủ và phòng xử án.

Vào tháng 4 năm 2024, GreyNoise đã phát hiện ra CVE-2024-8956 và CVE-2024-8957 sau khi công cụ phát hiện mối đe dọa hỗ trợ AI, Sift, phát hiện hoạt động bất thường trên mạng honeypot của công ty mà không trùng với bất kỳ mối đe dọa nào đã biết.

Sau khi kiểm tra cảnh báo, các nhà nghiên cứu của GreyNoise đã phát hiện ra một nỗ lực khai thác nhắm vào API dựa trên CGI của camera và chèn 'ntp_client' với mục đích chèn lệnh.

Một cuộc nghiên cứu chuyên sâu của nhà nghiên cứu Konstantin Lazarev tại GreyNoise đã cung cấp thêm thông tin về 2 lỗ hổng này.

CVE-2024-8956 là một sự cố xác thực yếu trong máy chủ web 'lighthttpd' của camera, cho phép người dùng trái phép truy cập vào CGI API mà không cần tiêu đề xác thực, làm lộ tên người dùng, mật khẩu MD5 và cấu hình mạng.

CVE-2024-8957 là do quá trình khử trùng đầu vào trong trường 'ntp.addr' được xử lý bởi tệp nhị phân 'ntp_client' không đủ, cho phép kẻ tấn công sử dụng một tải trọng được thiết kế đặc biệt để chèn lệnh thực thi mã từ xa.

Greynoise lưu ý rằng việc khai thác hai lỗ hổng này có thể dẫn đến việc chiếm quyền điều khiển hoàn toàn camera, nhiễm bot, chuyển sang các thiết bị khác được kết nối trên cùng một mạng hoặc làm gián đoạn nguồn cấp dữ liệu video.

Công ty an ninh mạng báo cáo rằng trong khi nguồn gốc của hoạt động ban đầu im lặng ngay sau các cuộc tấn công honeypot, một nỗ lực riêng biệt sử dụng wget để tải xuống một tập lệnh shell nhằm truy cập shell ngược đã được phát hiện vào tháng 6.

Sau khi phát hiện ra CVE-2024-8956 và CVE-2024-8957, GreyNoise đã làm việc với VulnCheck để đưa ra những thông tin có trách nhiệm cho các nhà cung cấp bị ảnh hưởng.

Các thiết bị bị ảnh hưởng bởi hai lỗ hổng này là camera hỗ trợ NDI dựa trên Hisilicon Hi3516A V600 SoC V60, V61 và V63, chạy phiên bản phần mềm camera VHD PTZ cũ hơn 6.3.40; bao gồm một số mẫu từ PTZOptics, camera Multicam Systems SAS và thiết bị SMTAV Corporation.

PTZOptics đã phát hành bản cập nhật bảo mật vào ngày 17 tháng 9, nhưng các mẫu như PT20X-NDI-G2 và PT12X-NDI-G2 không nhận được bản cập nhật chương trình cơ sở do đã hết vòng đời.

Sau đó, GreyNoise phát hiện ra rằng hai mẫu mới hơn là PT20X-SE-NDI-G3 và PT30X-SE-NDI-G3, cũng không nhận được bản cập nhật và cũng bị ảnh hưởng.

PTZOptics đã được thông báo về phạm vi mở rộng thông qua VulnCheck vào ngày 25 tháng 10, nhưng tính đến thời điểm viết bài, vẫn chưa có bản vá nào cho các mô hình này được phát hành. GreyNoise chia sẻ với BleepingComputer rằng những lỗi này có thể ảnh hưởng đến nhiều mẫu máy ảnh khác nhau.

Tuy nhiên, người dùng nên kiểm tra với nhà cung cấp thiết bị của mình để xem bản vá cho CVE-2024-8956 và CVE-2024-8957 đã được đưa vào bản cập nhật chương trình cơ sở mới nhất có sẵn cho thiết bị của họ hay chưa.

Nguồn: www.bleepingcomputer.com

Tín nhiệm mạng | Microsoft tiết lộ rằng một nhóm tấn công của Trung Quốc mà họ theo dõi với tên Storm-0940 đang sử dụng botnet có tên Quad7 để tấn công bằng cách dò mật khẩu (password spray) mà rất khó bị phát hiện.

Tín nhiệm mạng | Hơn ba mươi lỗ hổng bảo mật đã được tiết lộ trong nhiều mô hình trí tuệ nhân tạo (AI) và máy học (ML) nguồn mở khác nhau, một số trong đó có thể dẫn đến thực thi mã từ xa và đánh cắp thông tin.

Tín nhiệm mạng | Hơn 20.000 máy chủ CyberPanel trực tuyến có khả năng bị ảnh hưởng bởi lỗ hổng thực thi mã từ xa nghiêm trọng đã bị tấn công hàng loạt bằng phần mềm ransomware PSAUX khiến hầu hết các hệ thống này phải ngoại tuyến.

Tín nhiệm mạng | Một kỹ thuật tấn công mới có thể được sử dụng để vượt qua tính năng Thực thi chữ ký trình điều khiển (DSE) của Microsoft trên các hệ thống Windows đã vá đầy đủ, dẫn đến các cuộc tấn công hạ cấp hệ điều hành (OS).

Tín nhiệm mạng | Cuộc thi Pwn2Own Ireland 2024 đã kết thúc vào thứ Sáu vừa qua, với giải thưởng trị giá 1.066.625 đô la cho hơn 70 lỗ hổng zero-day khác nhau trên các thiết bị đã được áp dụng bản vá đầy đủ. Viettel Cyber Security là đội chiến thắng và nhận được giải thưởng "Master of Pwn" khi giành được tổng cộng 33 điểm Master of Pwn cùng khoản tiền thưởng 205.000 đô.

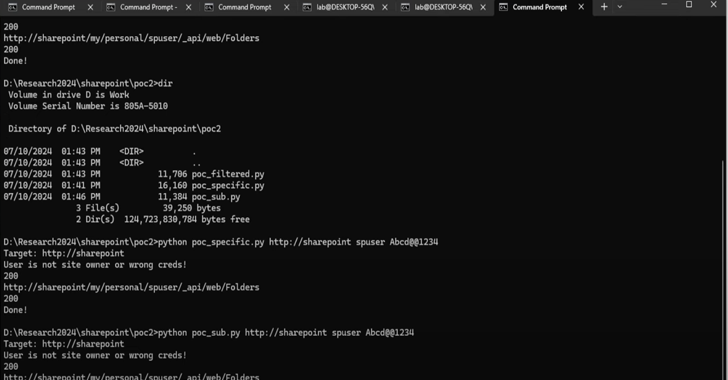

Tín nhiệm mạng | Cơ quan An ninh mạng và Cơ sở hạ tầng Hoa Kỳ (CISA) đã thêm một lỗ hổng nghiêm trọng ảnh hưởng đến Microsoft SharePoint vào danh mục Lỗ hổng đã khai thác (KEV) vào thứ Ba, trích dẫn bằng chứng về việc khai thác tích cực.