CISA đã thêm lỗ hổng thực thi mã từ xa nghiêm trọng của Jenkins vào danh mục các lỗ hổng bảo mật, đồng thời cảnh báo rằng lỗ hổng đang bị khai thác trong các cuộc tấn công trong thực tế.

Jenkins là máy chủ tự động hóa mã nguồn mở được sử dụng rộng rãi giúp các nhà phát triển tự động hóa quy trình xây dựng, thử nghiệm và triển khai phần mềm thông qua tích hợp liên tục (CI) và phân phối liên tục (CD).

Có định danh CVE-2024-23897, lỗ hổng xuất phát từ điểm yếu trong bộ phân tích lệnh (command parser) args4j mà kẻ tấn công chưa xác thực có thể khai thác để đọc các tệp tùy ý trên hệ thống Jenkins thông qua giao diện dòng lệnh (CLI) tích hợp sẵn.

"Bộ phân tích lệnh này có một tính năng thay thế ký tự @ theo sau là một đường dẫn tệp trong đối số (argument) bằng nội dung của tệp (expandAtFiles)", Jenkins giải thích. "Tính năng này được bật theo mặc định và không bị vô hiệu hóa trong các phiên bản Jenkins 2.441 trở về trước và LTS 2.426.2 trở về trước ".

Nhiều mã khai thác (PoC) đã được công bố vài ngày sau khi nhóm phát triển Jenkins phát hành bản cập nhật bảo mật vào ngày 24 tháng 1, trong đó một số honeypot được cho là đã phát hiện ra các hoạt động khai thác chỉ một ngày sau đó.

Dịch vụ giám sát mối đe dọa Shadowserver hiện đang theo dõi hơn 28.000 trường hợp Jenkins bị ảnh hưởng bởi CVE-2024-23897, giảm từ hơn 45.000 máy chủ chưa vá được phát hiện vào tháng 1, hầu hết trong số đó đến từ Trung Quốc (7.700) và Hoa Kỳ (7.368).

Theo báo cáo của Trend Micro, CVE-2024-23897 đã bị khai thác vào tháng 3. Vào đầu tháng này, CloudSEK cho biết rằng một tác nhân đe dọa có tên IntelBroker đã khai thác lỗ hổng này để xâm nhập vào nhà cung cấp dịch vụ CNTT BORN Group.

Tuần trước, Juniper Networks cho biết băng nhóm RansomEXX đã khai thác lỗ hổng này để xâm phạm hệ thống của Brontoo Technology Solutions, công ty cung cấp dịch vụ công nghệ cho các ngân hàng Ấn Độ, vào cuối tháng 7, gây ra sự gián đoạn rộng rãi cho các hệ thống thanh toán bán lẻ trên khắp Ấn Độ.

Sau các báo cáo này, CISA đã thêm lỗ hổng này vào danh mục Lỗ hổng bị khai thác đã biết, cảnh báo rằng các tác nhân đe dọa đang khai thác nó trong các cuộc tấn công.

Để giảm thiểu nguy cơ bị tấn công, người dùng nên kiểm tra và nâng cấp phiên bản Jenkins đang sử dụng lên phiên bản mới nhất, đồng thời hạn chế truy cập vào hệ thống để đảm bảo chỉ những người dùng cần thiết có thể truy cập hoặc vô hiệu hóa, cô lập hệ thống nếu không sử dụng.

Nguồn: bleepingcomputer.com.

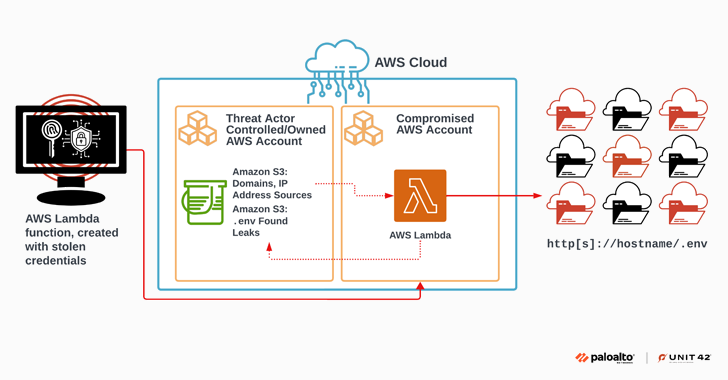

Tín nhiệm mạng | Một chiến dịch tống tiền quy mô lớn đã xâm phạm nhiều tổ chức bằng cách lợi dụng các tệp biến môi trường (.env) có thể truy cập công khai có chứa thông tin xác thực liên quan đến các ứng dụng cloud và mạng xã hội.

Tín nhiệm mạng | SAP đã phát hành các bản cập nhật cho tháng 8 năm 2024 để giải quyết 17 lỗ hổng bảo mật, bao gồm một lỗi xác thực nghiêm trọng có thể cho phép kẻ tấn công từ xa xâm phạm hoàn toàn hệ thống.

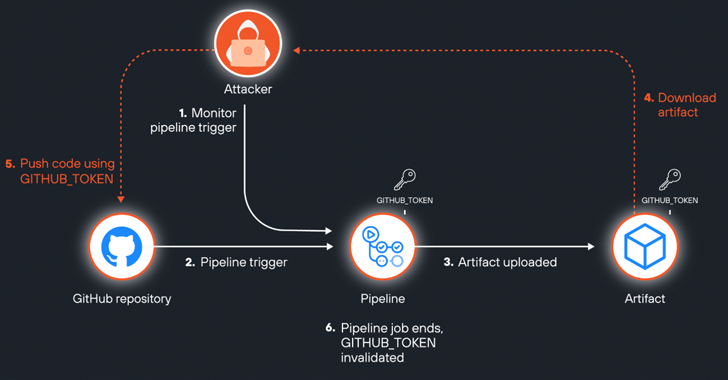

Tín nhiệm mạng | Một phương thức tấn công mới được phát hiện trong các tệp tạo phẩm GitHub Actions có tên ArtiPACKED có thể bị khai thác để chiếm quyền lưu trữ và truy cập vào môi trường cloud của tổ chức.

Tín nhiệm mạng | Các nhà nghiên cứu đã phát hiện ra một kỹ thuật tấn công kênh bên mới được gọi là iLeakage, hoạt động trên tất cả các thiết bị Apple gần đây và có thể trích xuất thông tin nhạy cảm từ trình duyệt web Safari.

Tín nhiệm mạng | Microsoft đã phát hành bản vá hằng tháng Patch Tuesday tháng 8 năm 2024, bao gồm các bản cập nhật bảo mật cho 89 lỗ hổng, trong đó có sáu lỗ hổng zero-day đang bị khai thác trong thực tế và ba zero-day đã được công khai.

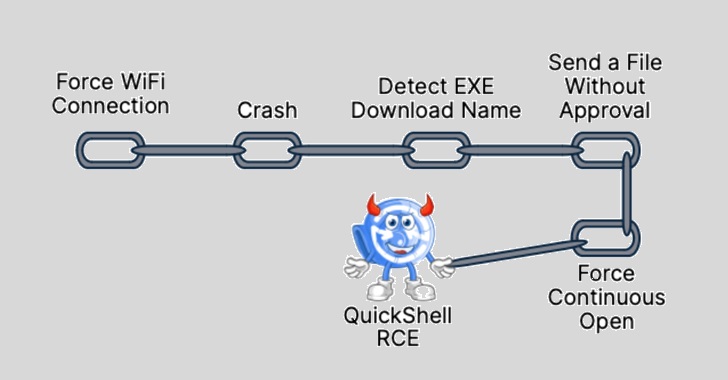

Tín nhiệm mạng | Mười lỗ hổng bảo mật đã được phát hiện trong tiện ích truyền dữ liệu Quick Share của Google dành cho Android và Windows, có thể bị lạm dụng để kích hoạt chuỗi thực thi mã từ xa (RCE) trên các hệ thống đã cài đặt phần mềm này.