Một chiến dịch tống tiền quy mô lớn đã xâm phạm nhiều tổ chức bằng cách lợi dụng các tệp biến môi trường (.env) có thể truy cập công khai có chứa thông tin xác thực liên quan đến các ứng dụng cloud và mạng xã hội.

Palo Alto Networks Unit 42 cho biết trong báo cáo hôm thứ Năm rằng: "Chiến dịch này lạm dụng nhiều lỗi bảo mật, bao gồm tiết lộ biến môi trường, sử dụng thông tin xác thực có thời hạn dài và thiếu triển khai kiến trúc đặc quyền tối thiểu" .

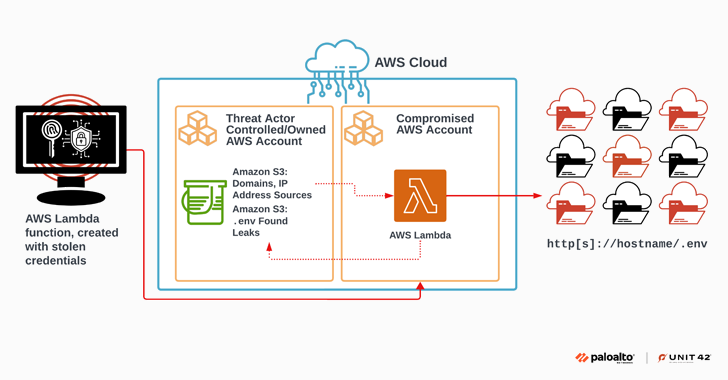

Chiến dịch gây chú ý với việc thiết lập cơ sở hạ tầng tấn công trong môi trường Amazon Web Services (AWS) của các tổ chức bị xâm phạm và sử dụng chúng làm bàn đạp để quét hơn 230 triệu mục tiêu khác nhau nhằm thu thập dữ liệu nhạy cảm.

Với 110.000 tên miền bị nhắm mục tiêu, hoạt động độc hại này được cho là đã thu thập được hơn 90.000 biến khác nhau trong các tệp .env, trong đó 7.000 biến thuộc về các dịch vụ cloud của tổ chức và 1.500 biến được liên kết với các tài khoản mạng xã hội.

"Chiến dịch này liên quan đến việc những kẻ tấn công tống tiền dữ liệu được lưu trong các kho lưu trữ (container) cloud", Unit 42 cho biết. "Nó không bao gồm việc những kẻ tấn công mã hóa dữ liệu trước khi tống tiền, thay vào đó, chúng đánh cắp dữ liệu và để lại thông báo đòi tiền chuộc trong các container bị xâm phạm".

Điểm đáng chú ý nhất của các cuộc tấn công này là chúng không dựa vào lỗ hổng bảo mật hoặc cấu hình sai trong dịch vụ của nhà cung cấp cloud, mà lợi dụng việc vô tình để lộ các tệp .env trên các ứng dụng web không an toàn để giành quyền truy cập ban đầu.

Việc xâm phạm thành công môi trường cloud sẽ tạo điều kiện cho các bước thăm dò, do thám tiếp theo nhằm mục đích mở rộng phạm vi hoạt động, kẻ tấn công sẽ sử dụng khóa truy cập AWS Identity and Access Management (IAM) để tạo các vai trò (role) mới và tìm cách leo thang đặc quyền.

Vai trò IAM mới với quyền quản trị sau đó được sử dụng để tạo các hàm AWS Lambda mới nhằm khởi chạy hoạt động quét tự động trên toàn Internet có chứa hàng triệu tên miền và địa chỉ IP.

Các mục tiêu tiềm năng được lấy từ kho lưu trữ (S3 bucket) của bên thứ ba có thể truy cập công khai mà kẻ tấn công đã thu thập được.

"Đối với mỗi miền (domain) trong danh sách, mã thực hiện yêu cầu cURL, nhắm vào bất kỳ tệp biến môi trường nào được lưu tại miền đó (https:///.env)."

Nếu domain đích lưu trữ tệp môi trường bị lộ, thông tin xác thực dạng văn bản rõ có trong tệp sẽ được trích xuất và lưu trữ trong một AWS S3 bucket công khai do tác nhân đe dọa khác kiểm soát. Kho lưu trữ này đã bị AWS xóa bỏ.

Chiến dịch tấn công này đặc biệt nhắm vào các tệp .env chứa thông tin đăng nhập Mailgun, có thể được sử dụng để gửi email lừa đảo từ các tên domain hợp pháp và vượt qua các biện pháp bảo vệ.

Chuỗi lây nhiễm kết thúc bằng việc kẻ tấn công đánh cắp và xóa dữ liệu nhạy cảm khỏi máy chủ S3 của nạn nhân và tải lên một thông báo yêu cầu nạn nhân liên hệ và trả tiền chuộc để tránh thông tin bị rao bán trên dark web.

Động cơ tài chính cũng được thể hiện rõ trong những hành động thất bại của kẻ tấn công nhằm tạo ra các tài nguyên Elastic Cloud Compute (EC2) mới để khai thác tiền điện tử bất hợp pháp.

Hiện chưa rõ tác nhân đe dọa đứng sau chiến dịch này do việc sử dụng VPN và mạng TOR để che giấu nguồn gốc thực sự của chúng, tuy nhiên Unit 42 cho biết họ đã phát hiện hai địa chỉ IP có vị trí địa lý tại Ukraine và Morocco được sử dụng trong hàm lambda và hoạt động đánh cắp dữ liệu S3.

Quản trị viên nên kiểm tra và đảm bảo các tệp biến môi trường cũng như các tệp tin khác có chứa thông tin xác thực nhạy cảm được hạn chế truy cập và kiểm soát chặt chẽ, đồng thời triển khai các biện pháp bảo mật bổ sung như chính sách xác thực mạnh, nguyên tắc đặc quyền tối thiểu,… để giảm thiểu các nguy cơ bị xâm phạm.

Nguồn: thehackernews.com.

Tín nhiệm mạng | SAP đã phát hành các bản cập nhật cho tháng 8 năm 2024 để giải quyết 17 lỗ hổng bảo mật, bao gồm một lỗi xác thực nghiêm trọng có thể cho phép kẻ tấn công từ xa xâm phạm hoàn toàn hệ thống.

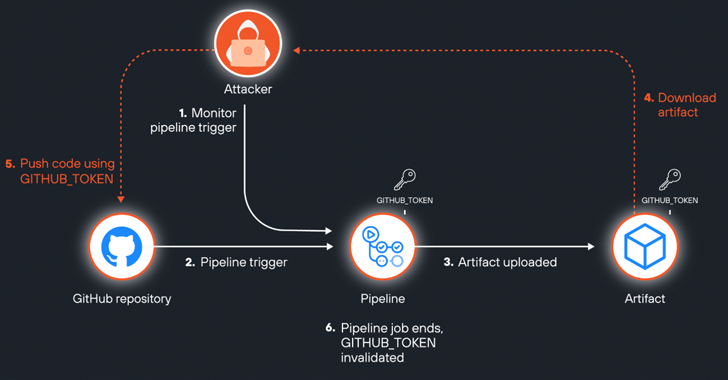

Tín nhiệm mạng | Một phương thức tấn công mới được phát hiện trong các tệp tạo phẩm GitHub Actions có tên ArtiPACKED có thể bị khai thác để chiếm quyền lưu trữ và truy cập vào môi trường cloud của tổ chức.

Tín nhiệm mạng | Các nhà nghiên cứu đã phát hiện ra một kỹ thuật tấn công kênh bên mới được gọi là iLeakage, hoạt động trên tất cả các thiết bị Apple gần đây và có thể trích xuất thông tin nhạy cảm từ trình duyệt web Safari.

Tín nhiệm mạng | Microsoft đã phát hành bản vá hằng tháng Patch Tuesday tháng 8 năm 2024, bao gồm các bản cập nhật bảo mật cho 89 lỗ hổng, trong đó có sáu lỗ hổng zero-day đang bị khai thác trong thực tế và ba zero-day đã được công khai.

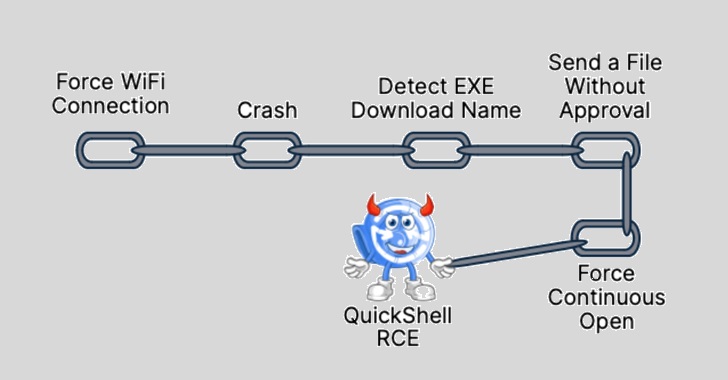

Tín nhiệm mạng | Mười lỗ hổng bảo mật đã được phát hiện trong tiện ích truyền dữ liệu Quick Share của Google dành cho Android và Windows, có thể bị lạm dụng để kích hoạt chuỗi thực thi mã từ xa (RCE) trên các hệ thống đã cài đặt phần mềm này.

Tín nhiệm mạng | Microsoft đã tiết lộ một lỗ hổng zero-day chưa được vá trong Office, nếu khai thác thành công có thể dẫn đến việc tiết lộ thông tin nhạy cảm trái phép cho kẻ tấn công.