Các nhà nghiên cứu bảo mật đã phát hiện ra một loại phần mềm độc hại Android mới được gọi là Ngate, có thể chuyển tiếp dữ liệu thanh toán không tiếp xúc từ thẻ tín dụng và thẻ ghi nợ vật lý của nạn nhân đến thiết bị do kẻ tấn công kiểm soát để thực hiện các hoạt động gian lận.

Công ty bảo mật Slovakia đang theo dõi phần mềm độc hại này, cho biết họ đã phát hiện chiến dịch phần mềm độc hại nhắm vào ba ngân hàng ở Cộng hòa Séc.

Các nhà nghiên cứu Lukáš Štefanko và Jakub Osmani cho biết rằng phần mềm độc hại "có khả năng chuyển tiếp dữ liệu từ thẻ thanh toán của nạn nhân, thông qua một ứng dụng độc hại được cài đặt trên thiết bị Android của họ, đến điện thoại Android đã được root của kẻ tấn công".

Hoạt động này là một phần của chiến dịch lớn hơn nhắm vào các tổ chức tài chính tại thuộc Cộng hòa Séc kể từ tháng 11 năm 2023 bằng cách lạm dụng các ứng dụng web hiện đại (PWA) và WebAPK độc hại. Việc sử dụng NGate được ghi nhận lần đầu vào tháng 3 năm nay.

Mục tiêu cuối cùng của các cuộc tấn công là sao chép dữ liệu trao đổi gần (NFC) từ thẻ thanh toán vật lý của nạn nhân bằng NGate và truyền thông tin đến thiết bị của kẻ tấn công, sau đó thiết bị này sẽ mô phỏng thẻ gốc để rút tiền từ máy ATM.

NGate có nguồn gốc từ một công cụ hợp pháp có tên là NFCGate, ban đầu được phát triển vào năm 2015 cho mục đích nghiên cứu bảo mật bởi sinh viên Đại học Công nghệ Darmstadt.

Chuỗi tấn công này được cho là kết hợp giữa kỹ thuật xã hội (social engineering) và lừa đảo qua tin nhắn SMS để lừa người dùng cài đặt NGate bằng cách chuyển hướng người dùng đến các trang mạo danh các trang web ngân hàng hợp pháp hoặc các ứng dụng ngân hàng di động chính thức có sẵn trên cửa hàng Google Play.

Có tới sáu ứng dụng NGate khác nhau đã được xác định cho đến nay trong khoảng thời gian từ tháng 11 năm 2023 đến tháng 3 năm 2024, các hoạt động này có thể đã dừng lại sau khi chính quyền Séc bắt giữ một thanh niên 22 tuổi vì liên quan đến hành vi đánh cắp tiền từ các máy ATM.

NGate, ngoài việc lợi dụng chức năng của NFCGate để bắt lưu lượng NFC và chuyển nó đến một thiết bị khác, còn yêu cầu người dùng cung cấp thông tin tài chính nhạy cảm, bao gồm ID khách hàng ngân hàng, ngày sinh và mã PIN cho thẻ ngân hàng của họ. Trang lừa đảo được hiển thị trong một WebView .

"Nó cũng yêu cầu họ bật tính năng NFC trên điện thoại thông minh của họ", các nhà nghiên cứu cho biết. "Sau đó, nạn nhân được hướng dẫn đặt thẻ thanh toán của họ ở mặt sau của điện thoại thông minh cho đến khi ứng dụng độc hại nhận dạng được thẻ".

Sau khi nạn nhân cài đặt ứng dụng PWA hoặc WebAPK độc hại thông qua liên kết được gửi qua tin nhắn, thông tin đăng nhập của họ sẽ bị đánh cắp và sau đó nhận được cuộc gọi từ kẻ tấn công, kẻ này giả danh là nhân viên ngân hàng và thông báo rằng tài khoản ngân hàng của họ đã bị xâm phạm do cài đặt ứng dụng.

Sau đó, họ được hướng dẫn thay đổi mã PIN và xác thực thẻ ngân hàng của mình bằng một ứng dụng di động khác (ví dụ: NGate), liên kết cài đặt cũng được gửi qua SMS. Không có bằng chứng nào cho thấy các ứng dụng này được cung cấp trên Cửa hàng Google Play.

Tiết lộ này được đưa ra khi Zscaler ThreatLabz báo cáo chi tiết về một biến thể mới của trojan ngân hàng Android có tên Copybara, được phát tán thông qua các cuộc tấn công lừa đảo bằng giọng nói (vishing) và lừa người dùng nhập thông tin đăng nhập tài khoản ngân hàng của họ.

Để giảm thiểu các rủi ro, người dùng cần đặc biệt cảnh giác khi nhận được các cuộc gọi, tin nhắn, email từ nguồn lạ, yêu cầu truy cập liên kết để cài đặt ứng dụng; KHÔNG tải/cài đặt ứng dụng từ những nguồn không tin cậy, chỉ nên cài đặt ứng dụng từ các cửa hàng ứng dụng chính thức như Google Play hoặc App Store; tuyệt đối KHÔNG cung cấp mã PIN, mã OTP cho bất kỳ ai.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Kẻ tấn công đã bắt đầu sử dụng các ứng dụng web hiện đại (PWA) để mạo danh các ứng dụng ngân hàng và đánh cắp thông tin đăng nhập từ người dùng Android và iOS.

Tín nhiệm mạng | Google đã phát hành bản cập nhật bảo mật khẩn cấp mới cho Chrome để vá lỗ hổng zero-day thứ 9 đã bị khai thác trong các cuộc tấn công trong năm nay.

Tín nhiệm mạng | Một lỗ hổng nghiêm trọng ảnh hưởng đến nhiều phiên bản GitHub Enterprise Server (GHES) có thể bị khai thác để vượt qua xác thực và chiếm quyền quản trị trên máy chủ.

Tín nhiệm mạng | Những kẻ tấn công chưa rõ danh tính đã triển khai một backdoor mới có tên Msupedge trên hệ thống Windows của một trường đại học ở Đài Loan, có khả năng là bằng cách khai thác lỗ hổng thực thi mã từ xa PHP mới được vá gần đây (CVE-2024-4577).

Tín nhiệm mạng | CISA đã thêm lỗ hổng thực thi mã từ xa nghiêm trọng của Jenkins vào danh mục các lỗ hổng bảo mật, đồng thời cảnh báo rằng lỗ hổng đang bị khai thác trong các cuộc tấn công trong thực tế.

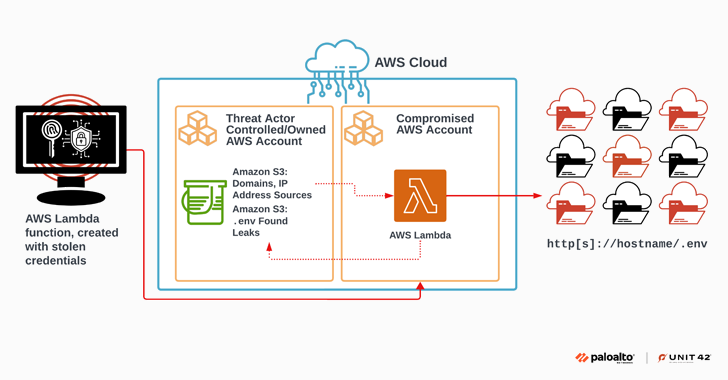

Tín nhiệm mạng | Một chiến dịch tống tiền quy mô lớn đã xâm phạm nhiều tổ chức bằng cách lợi dụng các tệp biến môi trường (.env) có thể truy cập công khai có chứa thông tin xác thực liên quan đến các ứng dụng cloud và mạng xã hội.