Kẻ tấn công đã bắt đầu sử dụng các ứng dụng web hiện đại (Progressive Web Applications/PWA) để mạo danh các ứng dụng ngân hàng và đánh cắp thông tin đăng nhập từ người dùng Android và iOS.

PWA là ứng dụng đa nền tảng có thể được cài đặt trực tiếp từ trình duyệt và mang đến trải nghiệm giống như ứng dụng gốc (native app) thông qua các tính năng như thông báo, truy cập vào phần cứng thiết bị và đồng bộ hóa dữ liệu nền (background).

Việc sử dụng loại ứng dụng này trong các chiến dịch lừa đảo cho phép tránh bị phát hiện, vượt qua các hạn chế cài đặt ứng dụng và có được quyền truy cập vào các quyền rủi ro trên thiết bị mà không kích hoạt các cảnh báo cho người dùng.

Kỹ thuật này lần đầu tiên được phát hiện trong thực tế vào tháng 7 năm 2023 tại Ba Lan, một chiến dịch khác được triển khai sau đó vào tháng 11 cùng năm nhắm vào người dùng Séc.

Công ty an ninh mạng ESET báo cáo rằng hiện họ đang theo dõi hai chiến dịch khác nhau liên quan đến kỹ thuật này đang nhắm vào tổ chức tài chính OTP Bank ở Hungary và TBC Bank ở Georgia.

Chuỗi lây nhiễm

ESET cho biết các chiến dịch này sử dụng nhiều phương pháp khác nhau để tiếp cận đối tượng mục tiêu, bao gồm các cuộc gọi tự động, tin nhắn SMS (smishing) và quảng cáo độc hại được phát tán trên mạng xã hội.

Trong hai trường hợp đầu tiên, người dùng nhận được một tin nhắn giả mạo về ứng dụng ngân hàng của họ đã lỗi thời và cần cài đặt phiên bản mới nhất vì lý do bảo mật, kèm theo một URL để tải xuống PWA lừa đảo.

Trong trường hợp quảng cáo độc hại trên mạng xã hội, kẻ tấn công sử dụng biểu tượng chính thức của ngân hàng mạo danh để tạo cảm giác hợp pháp và quảng bá các ưu đãi có thời hạn như phần thưởng bằng tiền khi cài đặt bản cập nhật ứng dụng.

Tùy thuộc vào thiết bị, việc nhấp vào quảng cáo sẽ đưa nạn nhân đến trang Google Play hoặc App Store giả mạo.

Khi nhấp vào nút 'Cài đặt' sẽ nhắc người dùng cài đặt PWA độc hại giả dạng là ứng dụng ngân hàng. Trong một số trường hợp trên Android, ứng dụng độc hại được cài đặt dưới dạng WebAPK - APK gốc do trình duyệt Chrome tạo ra.

Ứng dụng lừa đảo sử dụng các thông tin nhận dạng của ứng dụng ngân hàng chính thức (như logo, giao diện đăng nhập) và thậm chí còn tự khẳng định là được cung cấp trên Google Play Store.

PWA được thiết kế để hoạt động trên nhiều nền tảng, do đó kẻ tấn công có thể nhắm mục tiêu đến nhiều đối tượng hơn thông qua một chiến dịch lừa đảo. Mục đích chính nằm ở việc vượt qua các hạn chế cài đặt của Google và Apple đối với các ứng dụng bên ngoài cửa hàng ứng dụng chính thức, cũng như lời nhắc cảnh báo "cài đặt từ nguồn không xác định" cho nạn nhân về các rủi ro tiềm ẩn.

PWA có thể mô phỏng giao diện của ứng dụng gốc, đặc biệt là trong trường hợp của WebAPK, logo trình duyệt trên biểu tượng và giao diện trình duyệt trong ứng dụng bị ẩn, do đó gần như không thể phân biệt được với các ứng dụng hợp pháp.

Các ứng dụng web này có thể truy cập vào nhiều hệ thống thiết bị khác nhau thông qua API của trình duyệt, chẳng hạn như vị trí địa lý, camera và micrô, mà không cần yêu cầu chúng từ màn hình cấp quyền của hệ điều hành di động.

PWA có thể được kẻ tấn công cập nhật hoặc sửa đổi mà không cần sự tương tác của người dùng, cho phép chiến dịch lừa đảo được điều chỉnh linh hoạt.

Lạm dụng PWA để lừa đảo là một xu hướng nguy hiểm mới nổi có thể gia tăng khi ngày càng nhiều tội phạm mạng nhận ra tiềm năng và lợi ích của nó.

Hiễn vẫn chưa rõ Google và Apple có dự định triển khai biện pháp phòng thủ nào chống lại PWA/WebAPK hay không.

Để giảm thiểu nguy cơ trở thành nạn nhân của các chiến dịch như vậy, người dùng luôn phải cảnh giác khi nhận được các tin nhắn, cuộc gọi, email lạ yêu cầu truy cập vào liên kết để tải ứng dụng. Bạn chỉ nên tải ứng dụng từ nguồn chính thức, xác minh các thông tin về ứng dụng bao gồm nhà phát triển và đánh giá của người dùng trước khi thực hiện cài đặt, và lưu ý về các quyền mà ứng dụng yêu cầu trong khi cài đặt hoặc sử dụng. Nếu phát hiện bất kỳ điểm đáng ngờ nào, bạn nên dừng/gỡ cài đặt ứng dụng ngay.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Google đã phát hành bản cập nhật bảo mật khẩn cấp mới cho Chrome để vá lỗ hổng zero-day thứ 9 đã bị khai thác trong các cuộc tấn công trong năm nay.

Tín nhiệm mạng | Một lỗ hổng nghiêm trọng ảnh hưởng đến nhiều phiên bản GitHub Enterprise Server (GHES) có thể bị khai thác để vượt qua xác thực và chiếm quyền quản trị trên máy chủ.

Tín nhiệm mạng | Những kẻ tấn công chưa rõ danh tính đã triển khai một backdoor mới có tên Msupedge trên hệ thống Windows của một trường đại học ở Đài Loan, có khả năng là bằng cách khai thác lỗ hổng thực thi mã từ xa PHP mới được vá gần đây (CVE-2024-4577).

Tín nhiệm mạng | CISA đã thêm lỗ hổng thực thi mã từ xa nghiêm trọng của Jenkins vào danh mục các lỗ hổng bảo mật, đồng thời cảnh báo rằng lỗ hổng đang bị khai thác trong các cuộc tấn công trong thực tế.

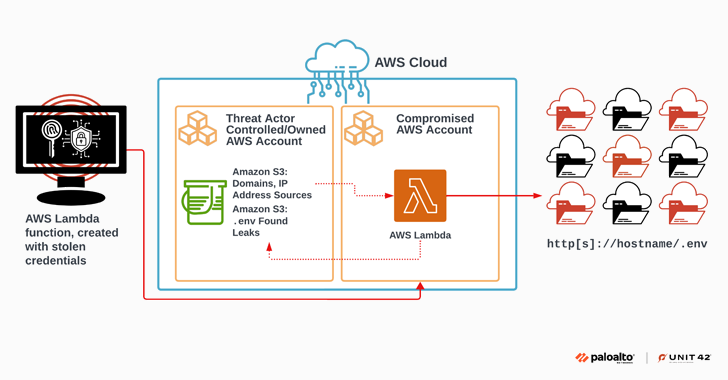

Tín nhiệm mạng | Một chiến dịch tống tiền quy mô lớn đã xâm phạm nhiều tổ chức bằng cách lợi dụng các tệp biến môi trường (.env) có thể truy cập công khai có chứa thông tin xác thực liên quan đến các ứng dụng cloud và mạng xã hội.

Tín nhiệm mạng | SAP đã phát hành các bản cập nhật cho tháng 8 năm 2024 để giải quyết 17 lỗ hổng bảo mật, bao gồm một lỗi xác thực nghiêm trọng có thể cho phép kẻ tấn công từ xa xâm phạm hoàn toàn hệ thống.