Một lỗ hổng nghiêm trọng ảnh hưởng đến nhiều phiên bản GitHub Enterprise Server (GHES) có thể bị khai thác để vượt qua xác thực và chiếm quyền quản trị trên máy chủ.

Lỗ hổng có định danh CVE-2024-6800 và có điểm nghiêm trọng là 9,5 trên thang 10, liên quan đến vấn đề XML signature wrapping xảy ra khi sử dụng tiêu chuẩn xác thực Security Assertion Markup Language (SAML) đối với một số dịch vụ quản lý danh tính (identity provider - IdP).

“Trên các phiên bản GitHub Enterprise Server sử dụng xác thực đăng nhập một lần (SSO) SAML với một số IdP sử dụng metadata XML liên kết được ký công khai, kẻ tấn công có thể làm giả phản hồi SAML để cung cấp và/hoặc truy cập vào tài khoản người dùng có quyền quản trị viên” - GitHub cho biết.

Theo công cụ tìm kiếm FOFA dành cho các tài sản mạng được công khai trên mạng, có hơn 36.500 trường hợp GHES có thể truy cập qua internet, phần lớn trong số đó (29.200) nằm ở Hoa Kỳ. Tuy nhiên, số lượng hệ thống GHES bị ảnh hưởng đang chạy phiên bản dễ bị tấn công của sản phẩm này vẫn chưa được xác định.

GitHub đã giải quyết vấn đề này trong các phiên bản GHES 3.13.3, 3.12.8, 3.11.14 và 3.10.16.

Bản phát hành GHES mới cũng bao gồm bản sửa lỗi cho hai lỗ hổng khác, cả hai đều có độ nghiêm trọng mức trung bình:

- CVE-2024-7711: lỗ hổng cho phép kẻ tấn công sửa đổi các vấn đề trên kho lưu trữ công khai

- CVE-2024-6337: liên quan đến việc tiết lộ nội dung vấn đề từ kho lưu trữ riêng tư

Cả ba vấn đề bảo mật đều được báo cáo thông qua chương trình Bug Bounty của GitHub trên nền tảng HackerOne.

GitHub cảnh báo rằng một số dịch vụ có thể hiển thị lỗi trong quá trình cấu hình sau khi áp dụng bản cập nhật bảo mật nhưng máy chủ (instance) vẫn có thể khởi động bình thường.

Một số vấn đề liên quan đến hệ thống nhật ký (log), sử dụng bộ nhớ và gián đoạn dịch vụ trong các hoạt động cụ thể cũng được ghi chú trong bản tin , do đó, quản trị viên hệ thống được khuyến nghị nên kiểm tra phần 'Sự cố đã biết' trước khi áp dụng bản cập nhật.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Những kẻ tấn công chưa rõ danh tính đã triển khai một backdoor mới có tên Msupedge trên hệ thống Windows của một trường đại học ở Đài Loan, có khả năng là bằng cách khai thác lỗ hổng thực thi mã từ xa PHP mới được vá gần đây (CVE-2024-4577).

Tín nhiệm mạng | CISA đã thêm lỗ hổng thực thi mã từ xa nghiêm trọng của Jenkins vào danh mục các lỗ hổng bảo mật, đồng thời cảnh báo rằng lỗ hổng đang bị khai thác trong các cuộc tấn công trong thực tế.

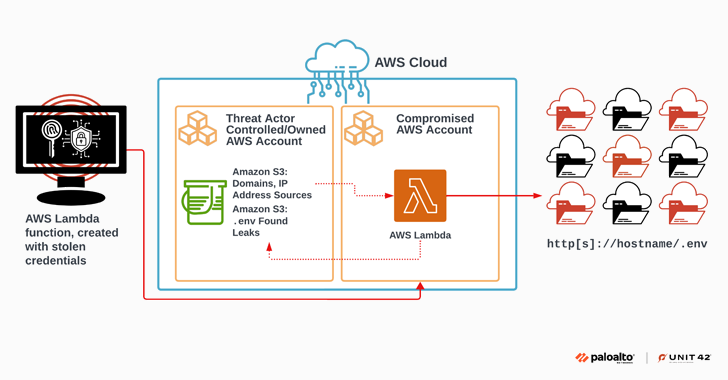

Tín nhiệm mạng | Một chiến dịch tống tiền quy mô lớn đã xâm phạm nhiều tổ chức bằng cách lợi dụng các tệp biến môi trường (.env) có thể truy cập công khai có chứa thông tin xác thực liên quan đến các ứng dụng cloud và mạng xã hội.

Tín nhiệm mạng | SAP đã phát hành các bản cập nhật cho tháng 8 năm 2024 để giải quyết 17 lỗ hổng bảo mật, bao gồm một lỗi xác thực nghiêm trọng có thể cho phép kẻ tấn công từ xa xâm phạm hoàn toàn hệ thống.

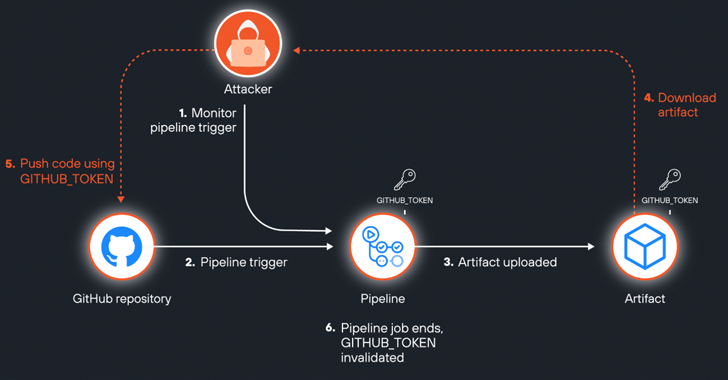

Tín nhiệm mạng | Một phương thức tấn công mới được phát hiện trong các tệp tạo phẩm GitHub Actions có tên ArtiPACKED có thể bị khai thác để chiếm quyền lưu trữ và truy cập vào môi trường cloud của tổ chức.

Tín nhiệm mạng | Các nhà nghiên cứu đã phát hiện ra một kỹ thuật tấn công kênh bên mới được gọi là iLeakage, hoạt động trên tất cả các thiết bị Apple gần đây và có thể trích xuất thông tin nhạy cảm từ trình duyệt web Safari.