Những kẻ tấn công chưa rõ danh tính đã triển khai một backdoor mới có tên Msupedge trên hệ thống Windows của một trường đại học ở Đài Loan, có khả năng là bằng cách khai thác lỗ hổng thực thi mã từ xa PHP mới được vá gần đây (CVE-2024-4577).

CVE-2024-4577 là một lỗ hổng chèn tham số PHP-CGI nghiêm trọng đã được vá vào tháng 6, ảnh hưởng đến các bản cài đặt PHP trên hệ thống Windows đang hoạt động ở chế độ CGI. Nó cho phép kẻ tấn công chưa được xác thực thực thi mã tùy ý và dẫn đến xâm phạm toàn bộ hệ thống sau khi khai thác thành công.

Kẻ tấn công đã triển khai phần mềm độc hại dưới dạng hai thư viện liên kết động (weblog.dll và wmiclnt.dll), tệp đầu tiên được tải bởi tiến trình Apache httpd.exe.

Tính năng đáng chú ý nhất của Msupedge là sử dụng lưu lượng DNS để trao đổi dữ liệu với máy chủ kiểm soát tấn công (C&C).

Nó tận dụng DNS tunneling (một tính năng được triển khai dựa trên công cụ dnscat2 nguồn mở ), cho phép dữ liệu được đóng gói (encapsulated) trong các truy vấn và phản hồi DNS để nhận lệnh từ máy chủ C&C.

Kẻ tấn công có thể sử dụng Msupedge để thực hiện nhiều lệnh khác nhau, được kích hoạt dựa trên octet thứ ba của địa chỉ IP đã giải quyết của máy chủ C&C. Backdoor cũng hỗ trợ nhiều lệnh, bao gồm tạo tiến trình, tải xuống tệp và quản lý tệp tạm thời.

Khai thác lỗ hổng PHP RCE

Nhóm Threat Hunter của Symantec, đơn vị đã phát hiện ra phần mềm độc hại mới, cho rằng những kẻ tấn công đã truy cập được vào các hệ thống bị xâm phạm sau khi khai thác lỗ hổng CVE-2024-4577.

Lỗ hổng này cho phép kẻ tấn công vượt qua các biện pháp bảo vệ do nhóm PHP triển khai cho CVE-2012-1823, lỗ hổng đã bị khai thác trong các cuộc tấn công trong nhiều năm sau khi được khắc phục để nhắm vào các máy chủ Linux và Windows bằng phần mềm độc hại RubyMiner.

Nhóm Threat Hunter của Symantec cho biết : "Điểm xâm nhập ban đầu có thể là thông qua việc khai thác lỗ hổng PHP mới được vá gần đây (CVE-2024-4577)".

"Cho đến nay, chúng tôi vẫn chưa phát hiện bằng chứng nào cho phép chúng tôi xác định mối đe dọa này cũng như động cơ đằng sau cuộc tấn công".

Một ngày sau khi những nhà bảo trì PHP phát hành bản vá CVE-2024-4577, WatchTowr Labs đã phát hành mã khai thác (PoC) cho lỗ hổng này. Shadowserver Foundation cũng đã báo cáo về việc phát hiện các hoạt động khai thác trên honeypot của họ trong cùng ngày.

Một ngày sau đó, chưa đầy 48 giờ sau khi bản vá được phát hành, nhóm ransomware TellYouThePass cũng bắt đầu khai thác lỗ hổng để triển khai webshell và mã hóa hệ thống của nạn nhân.

Người dùng nên thường xuyên kiểm tra và cập nhật bản vá đầy đủ cho các phần mềm, thư viện đang sử dụng và loại bỏ các phần mềm, thư viện không còn sử dụng để giảm nguy cơ bị tấn công.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | CISA đã thêm lỗ hổng thực thi mã từ xa nghiêm trọng của Jenkins vào danh mục các lỗ hổng bảo mật, đồng thời cảnh báo rằng lỗ hổng đang bị khai thác trong các cuộc tấn công trong thực tế.

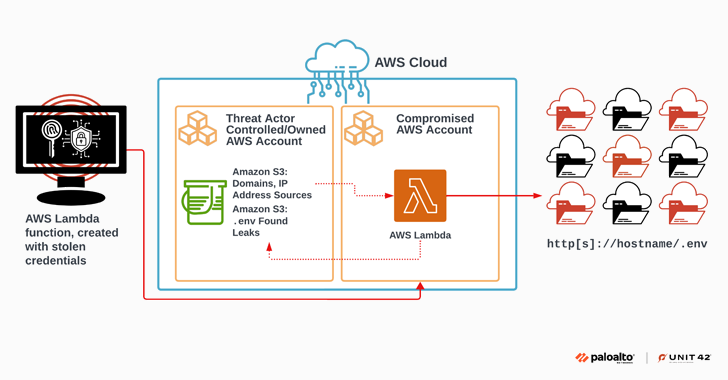

Tín nhiệm mạng | Một chiến dịch tống tiền quy mô lớn đã xâm phạm nhiều tổ chức bằng cách lợi dụng các tệp biến môi trường (.env) có thể truy cập công khai có chứa thông tin xác thực liên quan đến các ứng dụng cloud và mạng xã hội.

Tín nhiệm mạng | SAP đã phát hành các bản cập nhật cho tháng 8 năm 2024 để giải quyết 17 lỗ hổng bảo mật, bao gồm một lỗi xác thực nghiêm trọng có thể cho phép kẻ tấn công từ xa xâm phạm hoàn toàn hệ thống.

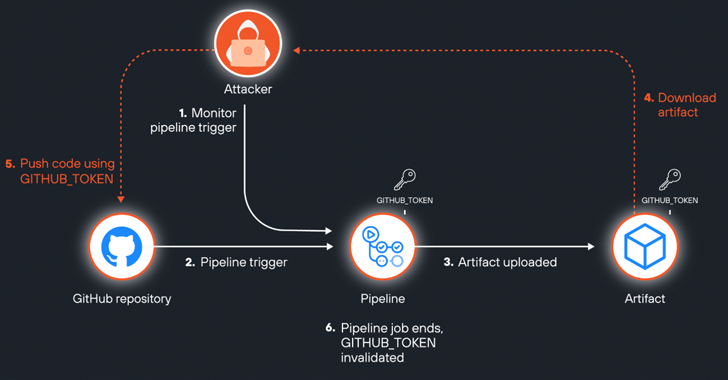

Tín nhiệm mạng | Một phương thức tấn công mới được phát hiện trong các tệp tạo phẩm GitHub Actions có tên ArtiPACKED có thể bị khai thác để chiếm quyền lưu trữ và truy cập vào môi trường cloud của tổ chức.

Tín nhiệm mạng | Các nhà nghiên cứu đã phát hiện ra một kỹ thuật tấn công kênh bên mới được gọi là iLeakage, hoạt động trên tất cả các thiết bị Apple gần đây và có thể trích xuất thông tin nhạy cảm từ trình duyệt web Safari.

Tín nhiệm mạng | Microsoft đã phát hành bản vá hằng tháng Patch Tuesday tháng 8 năm 2024, bao gồm các bản cập nhật bảo mật cho 89 lỗ hổng, trong đó có sáu lỗ hổng zero-day đang bị khai thác trong thực tế và ba zero-day đã được công khai.