Microsoft tiết lộ rằng họ đang sử dụng hành động pháp lý để chống lại một "nhóm tác nhân đe dọa có trụ sở ở nước ngoài" vì điều hành cơ sở hạ tầng dịch vụ tấn công mạng nhằm cố tình vượt qua các biện pháp kiểm soát an toàn của các dịch vụ trí tuệ nhân tạo (AI) và tạo nội dung gây khó chịu và có hại.

Đơn vị tội phạm kỹ thuật số (DCU) của gã khổng lồ công nghệ cho biết họ đã quan sát thấy những kẻ đe dọa "phát triển phần mềm tinh vi khai thác thông tin đăng nhập của khách hàng bị lộ được thu thập từ các trang web công cộng" và "tìm cách xác định, truy cập trái phép vào các tài khoản có một số dịch vụ AI tạo ra và cố tình thay đổi khả năng của các dịch vụ đó".

Sau đó, kẻ tấn công sử dụng các dịch vụ này, chẳng hạn như Azure OpenAI Service, kiếm tiền từ quyền truy cập bằng cách bán chúng cho những kẻ tấn công khác, đồng thời cung cấp cho chúng hướng dẫn chi tiết về cách sử dụng các công cụ tùy chỉnh này để tạo ra nội dung có hại. Microsoft cho biết họ đã phát hiện ra hoạt động này vào tháng 7 năm 2024.

Nhà sản xuất Windows cho biết họ đã thu hồi quyền truy cập của nhóm tác nhân đe dọa, triển khai các biện pháp đối phó mới và tăng cường các biện pháp bảo vệ để ngăn chặn hoạt động như vậy xảy ra trong tương lai. Họ cũng cho biết họ đã có được lệnh của tòa án để xử lý một trang web ("aitism[.]net") đóng vai trò trung tâm trong hoạt động tội phạm của nhóm.

Sự phổ biến của các công cụ AI như OpenAI ChatGPT cũng dẫn đến hậu quả là các tác nhân đe dọa lợi dụng cho mục đích xấu, từ việc tạo ra nội dung bị cấm đến phát triển phần mềm độc hại. Microsoft và OpenAI đã nhiều lần tiết lộ rằng các nhóm quốc gia từ Trung Quốc, Iran, Triều Tiên và Nga đang sử dụng dịch vụ của họ cho các chiến dịch do thám, dịch thuật và thông tin sai lệch.

Tài liệu của tòa án cho thấy có ít nhất ba cá nhân không rõ danh tính đứng sau hoạt động này, lợi dụng các khóa API Azure bị đánh cắp và thông tin xác thực ID Entra của khách hàng để xâm nhập hệ thống Microsoft và tạo ra hình ảnh có hại bằng DALL-E, vi phạm chính sách sử dụng được chấp nhận của công ty.

Theo kho lưu trữ GitHub hiện đã bị xóa, de3u được mô tả là "giao diện DALL-E 3 có hỗ trợ proxy ngược".

Microsoft lưu ý rằng các tác nhân đe dọa đã sử dụng de3u và một dịch vụ proxy ngược tùy chỉnh, được gọi là proxy ngược oai, để thực hiện các cuộc gọi API Azure OpenAl Service bằng các khóa API bị đánh cắp nhằm tạo ra hàng nghìn hình ảnh có hại một cách bất hợp pháp bằng lời nhắc văn bản. Không rõ loại hình ảnh gây khó chịu nào đã được tạo ra.

Điều đáng chú ý là việc sử dụng các dịch vụ proxy để truy cập trái phép vào các dịch vụ LLM đã được Sysdig nêu bật vào tháng 5 năm 2024 liên quan đến chiến dịch tấn công LLMjacking nhắm vào các dịch vụ AI từ Anthropic, AWS Bedrock, Google Cloud Vertex AI, Microsoft Azure, Mistral và OpenAI bằng cách sử dụng thông tin đăng nhập đám mây bị đánh cắp và bán quyền truy cập cho các tác nhân khác.

Nguồn: thehackernews.com

Tín nhiệm mạng | Một chiến dịch tấn công mới nhắm vào các tiện ích mở rộng đã biết của trình duyệt Chrome, khiến ít nhất 35 tiện ích mở rộng bị xâm phạm và hơn 2,6 triệu người dùng có nguy cơ bị lộ dữ liệu, đánh cắp thông tin đăng nhập.

Tín nhiệm mạng | Chính quyền Nhật Bản và Hoa Kỳ trước đây đã quy kết vụ trộm tiền điện tử trị giá 308 triệu đô la từ công ty tiền điện tử DMM Bitcoin vào tháng 5 năm 2024 cho các tin tặc Triều Tiên.

Tín nhiệm mạng | Apache đã phát hành bản cập nhật bảo mật để giải quyết lỗ hổng quan trọng trong máy chủ web Tomcat có thể khiến kẻ tấn công thực thi mã từ xa.

Tín nhiệm mạng | Thông tin chi tiết về lỗ hổng bảo mật hiện đã được vá trong iOS và macOS của Apple đã xuất hiện, nếu khai thác thành công, có thể vượt qua khuôn khổ hệ thống quản lý quyền riêng tư Transparency, Consent, and Control (TCC) và dẫn đến truy cập trái phép vào thông tin nhạy cảm.

Tín nhiệm mạng | Các nhà nghiên cứu an ninh mạng đã phát hiện ra một phiên bản mới của phần mềm độc hại ZLoader sử dụng đường hầm Hệ thống tên miền (DNS) để liên lạc chỉ huy và kiểm soát (C2), cho thấy kẻ tấn công đang tiếp tục cải tiến công cụ này sau khi xuất hiện trở lại vào một năm trước.

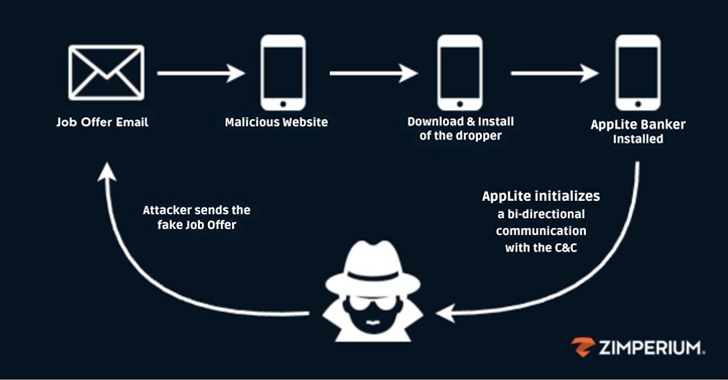

Tín nhiệm mạng | Các nhà nghiên cứu an ninh mạng đã phát hiện ra một chiến dịch lừa đảo qua thiết bị di động (hay còn gọi là mishing ) tinh vi được thiết kế để phát tán phiên bản cập nhật của Antidot Banking trojan.