Các nhà nghiên cứu bảo mật đã tiết lộ chi tiết về hai lỗ hổng trong phần mềm nguồn mở ImageMagick có khả năng dẫn đến tấn công từ chối dịch vụ (DoS) và tiết lộ thông tin.

Hai lỗ hổng đã được công ty bảo mật Mỹ Latinh Metabase Q xác định trong phiên bản 7.1.0-49, hiện đã được giải quyết trong phiên bản ImageMagick 7.1.0-52 được phát hành vào tháng 11 năm 2022, bao gồm:

- CVE-2022-44267 - Lỗ hổng DoS phát sinh khi phân tích cú pháp hình ảnh PNG với tên tệp là một dấu gạch ngang ("-")

- CVE-2022-44268 - Lỗ hổng tiết lộ thông tin có thể bị khai thác để đọc các tệp tùy ý từ máy chủ khi phân tích hình ảnh

Để khai thác lỗ hổng, kẻ tấn công phải có khả năng tải một hình ảnh độc hại lên một trang web bằng ImageMagick. Ảnh này có thể được tạo bằng cách chèn một đoạn văn bản (text chunk) chỉ định một số thông tin metadata do kẻ tấn công lựa chọn (ví dụ: "-" cho tên tệp).

Trong một báo cáo, các nhà nghiên cứu cho biết nếu tên tệp được chỉ định là '-' (một dấu gạch ngang), ImageMagick sẽ cố đọc nội dung từ đầu vào tiêu chuẩn (standard input), có khả năng khiến quá trình này rơi vào tình trạng chờ mãi mãi và gây ra từ chối dịch vụ.

Theo cách tương tự, nếu tên tệp chỉ định đến một tệp tồn tại trong máy chủ (ví dụ: "/etc/passwd"), một thao tác xử lý hình ảnh được thực hiện trên đầu vào (input) có khả năng lấy nội dung của tệp sau khi hoàn tất đẫn dến tiết lộ thông tin nhạy cảm.

Đây không phải lần đầu tiên các lỗ hổng bảo mật được phát hiện trong ImageMagick. Vào tháng 5 năm 2016, nhiều lỗ hổng đã được tiết lộ trong phần mềm này, một trong số đó được đặt tên là ImageTragick, có thể đã bị lạm dụng để thực thi mã từ xa khi xử lý hình ảnh do người dùng gửi.

Một lỗ hổng shell injection sau đó đã được tiết lộ vào tháng 11 năm 2020, trong đó kẻ tấn công có thể chèn các lệnh tùy ý khi chuyển đổi tệp PDF được mã hóa thành hình ảnh thông qua tham số dòng lệnh "-authenticate".

Người dùng nên cập nhập bản vá ngay khi có thể để giảm thiểu các nguy cơ bị tấn công.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Microsoft đã vô hiệu hóa nhiều tài khoản mạng đối tác lừa đảo đã được xác minh để tạo các ứng dụng OAuth độc hại nhằm xâm phạm môi trường cloud của các tổ chức để đánh cắp email.

Tín nhiệm mạng | Các nhà nghiên cứu đang cảnh báo về sự gia tăng đột biến các nỗ lực khai thác lạm dụng lỗ hổng thực thi mã từ xa nghiêm trọng, lỗ hổng đã được vá trong Realtek Jungle SDK từ đầu tháng 8 năm 2022.

Tín nhiệm mạng | Microsoft đang kêu gọi người dùng nhanh chóng cập nhật máy chủ Exchange cũng như thực hiện các bước để củng cố môi trường của họ

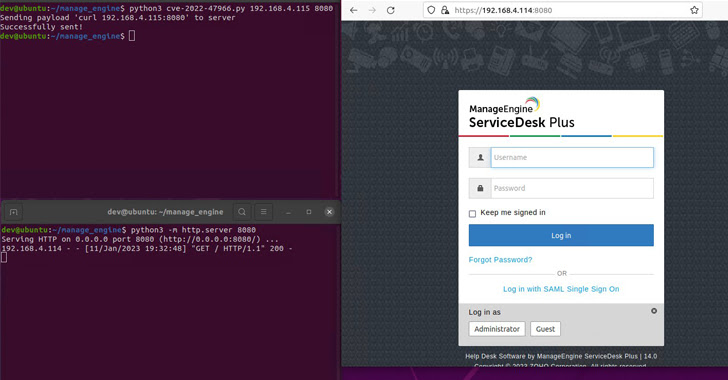

Tín nhiệm mạng | Người dùng Zoho ManageEngine đang được khuyến nghị nhanh chóng vá một lỗ hổng bảo mật nghiêm trọng trước khi mã khai thác (PoC) cho lỗ hổng được phát hành.

Tín nhiệm mạng | Bốn dịch vụ Microsoft Azure khác nhau đã được phát hiện có chứa lỗ hổng cho phép tấn công giả mạo yêu cầu phía máy chủ (SSRF). Các cuộc tấn công này có thể bị khai thác để truy cập trái phép vào dữ liệu trên cloud.

Tín nhiệm mạng | Một cơ sở hạ tầng lớn gồm hơn 250 tên miền đang được sử dụng để phát tán mã độc đánh cắp thông tin như Raccoon và Vidar kể từ đầu năm 2020.