Vào thứ Hai, công ty bảo mật Bitdefender cho biết đã phát hiện hành động nhắm mục tiêu vào các máy Windows để lây nhiễm ransomware Khonsari và Trojan truy cập từ xa Orcus bằng cách khai thác lỗ hổng nghiêm trọng trong Log4j mới được tiết lộ gần đây.

Cuộc tấn công lạm dụng lỗ hổng thực thi mã từ xa để tải và thực thi các tệp độc hại mã hóa tất cả các tệp với phần mở rộng ".khonsari" và hiển thị thông báo yêu cầu tiền chuộc bằng Bitcoin để khôi phục quyền truy cập vào các tệp.

Lỗ hổng có mã CVE-2021-44228, còn gọi là "Log4Shell" hoặc "Logjam". Tin tặc có thể khai thác lỗ hổng này để khiến một hệ thống bị ảnh hưởng tải xuống phần mềm độc hại.

Log4j là một thư viện Java mã nguồn mở với khoảng 475,000 lượt tải xuống từ GitHub và được sử dụng rộng rãi để ghi log trong nhiều ứng dụng. Tiện ích này cũng là một phần trong các frameworks khác như Elasticsearch, Kafka, Flink,… được dùng trong nhiều trang web và dịch vụ phổ biến.

Thông tin được đưa ra sau khi Cơ quan An ninh mạng của Mỹ (CISA) cảnh báo về nguy cơ khai thác rộng rãi lỗ hổng trong thực tế, mở ra một đợt tấn công mạng mới nếu không tiến hành vá lỗ hổng ngay.

CISA cho biết lỗ hổng cho phép tin tặc thực thi mã tùy ý và chiếm toàn quyền kiểm soát hệ thống, sau đó có thể lấy cắp thông tin, cài cắm ransomware hoặc thực hiện các hoạt động độc hại khác."

CISA đã thêm lỗ hổng Log4j vào Danh mục các lỗ hổng bị khai thác đã phát hiện để cơ quan liên bang Mỹ có thể đưa ra bản vá tổng hợp cho các lỗ hổng trước ngày 25 tháng 12. Các cơ quan chính phủ Canada, New Zealand, Austria, và Anh đã đưa ra các tư vấn bảo mật tương tự trước đây.

Cho đến nay, có nhiều trường hợp tấn công khai thác lỗ hổng trong thực tế để buộc các thiết bị tham gia vào mạng botnet và/hoặc cài cắm mã độc như Cobalt Strike và các công cụ khai thác tiền điện tử. Công ty bảo mật Sophos cho biết đã phát hiện các tấn công lấy cắp dữ liệu cá nhân từ Amazon Web Services.

Một dấu hiệu cho thấy mối đe dọa đang phát triển nhanh chóng: các nhà nghiên cứu của Check Point cảnh báo về 60 biến thể mới của khai thác Log4j và cho biết đã chặn hơn 845.000 nỗ lực xâm nhập, với 46% các cuộc tấn công đến từ các nhóm mã độc đã biết.

Các diễn biến tấn công cho thấy các lỗ hổng bảo mật lớn trong phần mềm nguồn mở có thể gây ra rủi ro nghiêm trọng cho các tổ chức. Hơn thế nữa, Log4Shell đáng lo ngại hơn vì nó tương đối dễ khai thác, đặt nền tảng cho các cuộc tấn công ransomware trong tương lai.

Nguồn: thehackernews.com

Tín nhiệm mạng | Các nhà phân tích của Wordfence đã phát hiện một cuộc tấn công lớn trong tuần qua từ 16.000 địa chỉ IP và nhắm mục tiêu vào hơn 1,6 triệu trang web WordPress.

Tín nhiệm mạng | Lỗ hổng zero-day đã và đang bị khai thác trong thực tế, cho phép tin tặc thực thi mã từ xa và chiếm quyền kiểm soát hệ thống, ảnh hưởng đến hàng triệu ứng dụng dùng trong các tổ chức, doanh nghiệp.

Tín nhiệm mạng | Các tác nhân đe dọa đang rà quét và khai thác lỗ hổng Log4j Log4Shell để tìm kiếm các máy chủ bị ảnh hưởng và triển khai mã độc lên chúng.

Tín nhiệm mạng | Moobot, botnet kế thừa của Mirai, đang được phát tán rộng rãi thông qua việc khai thác lỗ hổng command injection trong máy chủ web của nhiều sản phẩm Hikvision.

Tín nhiệm mạng | Các đối tượng khai thác mã độc TrickBot đã lây nhiễm cho khoảng 140.000 nạn nhân trên 149 quốc gia và đang triển khai mã độc Emotet trên các máy bị xâm phạm.

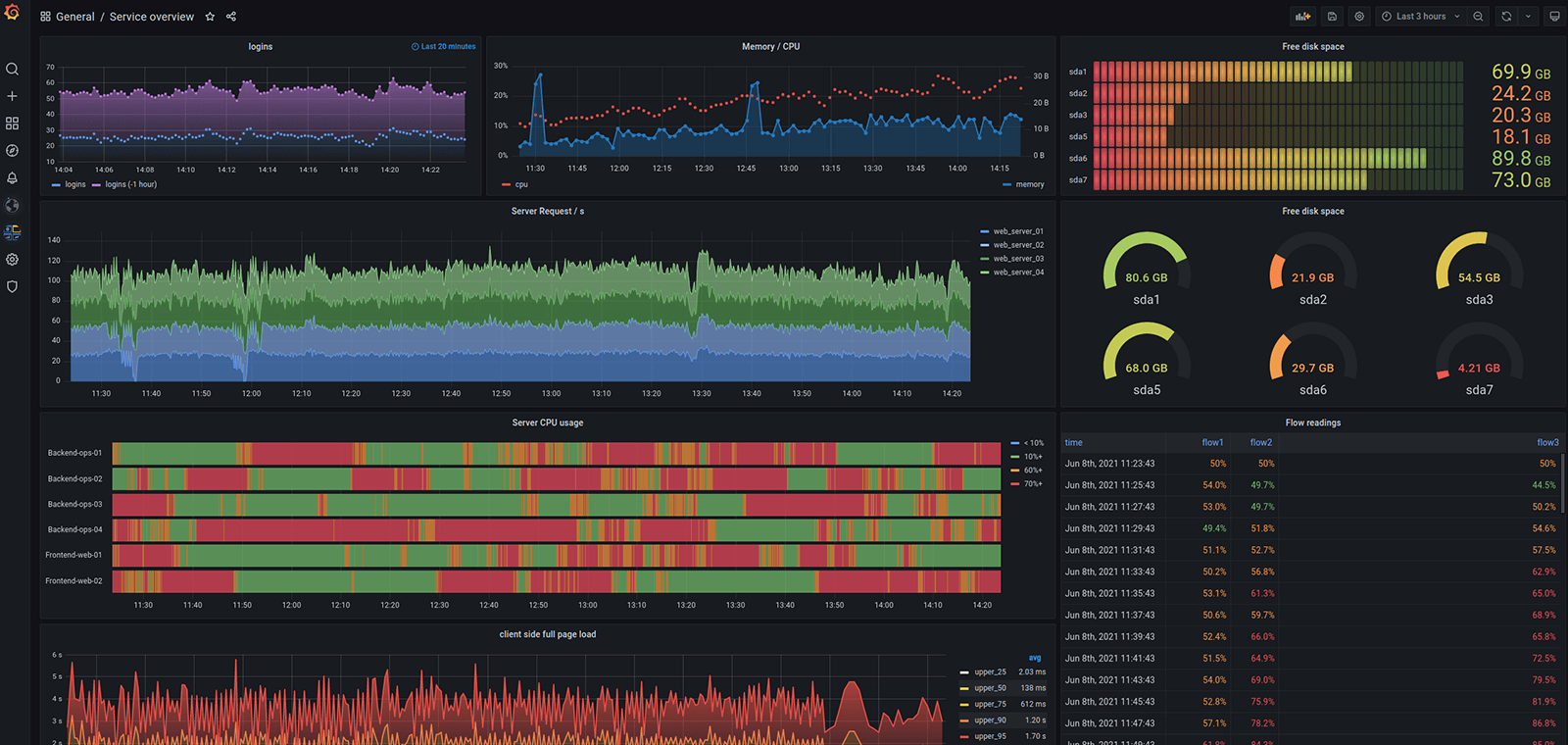

Tín nhiệm mạng | Grafana Labs đã phát hành các bản cập nhật mới cho phần mềm mã nguồn mở Grafana để khắc phục lỗ hổng zero-day sau khi thông tin chi tiết và mã khai thác của lỗ hổng được tiết lộ công khai.