Mới đây, công ty bảo mật ThreatFnai cho biết tin tặc đang sử dụng các chiến thuật lừa đảo bằng giọng nói (vishing) để lừa nạn nhân cài đặt phần mềm Android độc hại trên thiết bị của họ.

ThreatFnai đã phát hiện một mạng lưới các trang web lừa đảo nhắm mục tiêu vào người dùng ngân hàng trực tuyến của Ý để thu thập thông tin liên hệ của người dùng.

Tấn công được thực hiện qua điện thoại (TOAD) như một kỹ thuật social engineering, trong đó kẻ tấn công sẽ gọi cho các nạn nhân dựa trên những thông tin đã thu thập trước đó từ các trang web lừa đảo.

Các đối tượng giả mạo là đại lý hỗ trợ cho ngân hàng, hướng dẫn người nhận cuộc gọi cài đặt một ứng dụng bảo mật, nhưng thực tế đó là phần mềm độc hại cho phép kẻ tấn công truy cập từ xa hoặc thực hiện các giao dịch tài chính trái phép.

Trong trường hợp được phát hiện, kẻ tấn công đã lừa nạn nhân cài đặt một phần mềm Android độc hại có tên Copybara. Copybara là một trojan được phát hiện lần đầu vào tháng 11 năm 2021 và chủ yếu được sử dụng để thực hiện gian lận trên thiết bị thông qua các cuộc tấn công overlay (overlay attack) nhắm vào người dùng Ý.

Overlay attack là một dạng tấn công trong đó kẻ tấn công tạo ra một giao diện vô hình phủ lên giao diện khi người dùng sử dụng các ứng dụng trên thiết bị của họ để thu thập thông tin đăng nhập, mã xác thực,… để sử dụng cho các mục đích độc hại như đánh cắp tiền trong tài khoản.

ThreatFnai nhận định rằng các chiến dịch dựa trên TOAD đã bắt đầu vào cùng một thời điểm, cho thấy hoạt động này đã diễn ra trong gần một năm.

Giống với các mã độc Android khác, Copybara có khả năng RAT (truy cập từ xa) nhờ vào việc lạm dụng API của các dịch vụ trợ năng (accessibility service) của hệ điều hành để thu thập thông tin nhạy cảm và gỡ cài đặt ứng dụng tải xuống (downloader) giúp che dấu dấu vết của nó.

Các nhà nghiên cứu cũng phát hiện cơ sở hạ tầng mà kẻ tấn công đã sử dụng còn lưu trữ một mã độc khác, SMS Spy, cho phép kẻ tấn công truy cập vào tất cả tin nhắn SMS đến và chặn bắt mã OTP do ngân hàng gửi.

Đây là một điển hình cho chiến dịch tấn công hỗn hợp, kẻ tấn công đã kết hợp nhiều kỹ thuật với nhau, từ việc tạo các trang web giả mạo để thu thập thông tin nạn nhân đến gọi điện mạo danh tổ chức ngân hàng để lừa nạn nhân cài đặt phần mềm độc hại. Điều này cho thấy một khía cạnh mới mà tội phạm mạng đang sử dụng trong các chiến dịch phát tán mã độc Android thay vì dựa vào các phương pháp truyền thống như quảng cáo giả mạo hay qua các bản cập nhật ứng dụng hoặc tích hợp trong một ứng dụng khác trên Cửa hàng Google Play.

Đây không phải lần đầu tiên chiến thuật TOAD được sử dụng để phát tán mã độc banking. Tháng trước, MalwareHunterTeam đã chia sẻ chi tiết về một cuộc tấn công tương tự nhằm vào khách hàng của Axis Bank tại Ấn Độ nhằm cài đặt một công cụ đánh cắp thông tin.

ThreatFabric khuyến nghị: “Nếu nhận được bất kỳ cuộc gọi đáng ngờ nào, bạn nên kiểm tra bằng cách gọi cho tổ chức tài chính của bạn”, đồng thời cho biết “các tổ chức tài chính nên cảnh báo cho khách hàng của họ về các chiến dịch độc hại đang diễn ra và tăng cường bảo mật cho các ứng dụng của khách hàng với các cơ chế phát hiện hoạt động đáng ngờ”.

Nguồn: thehackernews.com.

Tín nhiệm mạng | Tình trạng gọi điện mạo danh Công ty Điện lực thông báo nợ tiền điện nhằm mục đích lừa đảo khách hàng đang diễn ra ngày càng nhiều. Trong trường hợp nghi ngờ cuộc gọi giả mạo Công ty Điện lực, người dùng chỉ cần truy cập vào Danh bạ tín nhiệm trên https://tinnhiemmang.vn là xác thực được số điện thoại đang liên hệ với mình có phải của các đơn vị thuộc EVN hay không.

Tín nhiệm mạng | Thời gian qua, rất nhiều người dân trên cả nước đã nhận được các cuộc gọi mạo danh cơ quan cảnh sát giao thông để thông báo về việc xử lý phạt nguội vi phạm Luật giao thông.

Tín nhiệm mạng | Bản cập nhật Patch Tuesday tháng 10 của Microsoft đã giải quyết tổng cộng 85 lỗ hổng bảo mật, bao gồm các bản vá cho lỗ hổng zero-day đã bị khai thác trong thực tế.

Tín nhiệm mạng | Tuần trước, Microsoft đã thực hiện các cải tiến đối với các phương pháp giảm thiểu giúp ngăn chặn các hành động khai thác nhằm vào hai lỗ hổng bảo mật chưa được vá trong máy chủ Exchange.

Tín nhiệm mạng | Một lỗ hổng thực thi mã từ xa nghiêm trọng, hiện chưa được khắc phục, trong nền tảng email của Zimbra đang bị khai thác trong thực tế. Lỗ hổng có định danh CVE-2022-41352, được xếp ở mức nghiêm trọng với điểm CVSS 9.8, cho phép kẻ tấn công tải lên các tệp tùy ý và thực hiện các hành động độc hại trên các máy chủ bị ảnh hưởng.

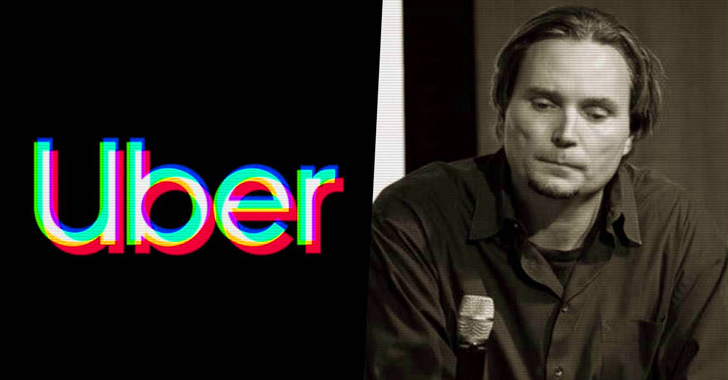

Tín nhiệm mạng | Cựu Giám đốc bảo mật của Uber, Joseph Sullivan phạm tội vì cố tình che dấu một vụ vi phạm xảy ra vào năm 2016, ảnh hưởng đến những khách hàng và tài xế của công ty.