WordPress đã phát hành phiên bản 6.4.2 nhằm giải quyết một lỗ hổng có thể được kết hợp với một lỗ hổng khác để cho phép kẻ tấn công thực thi mã PHP tùy ý trên trang web mục tiêu.

WordPress là một hệ thống quản lý nội dung nguồn mở (CMS) rất phổ biến được sử dụng để tạo và quản lý trang web. Nó hiện được sử dụng bởi hơn 800 triệu trang web, chiếm khoảng 45% tổng số trang web trên internet.

Nhóm bảo mật của dự án đã phát hiện ra lỗ hổng chuỗi Lập trình hướng thuộc tính (POP) được giới thiệu trong WordPress core 6.4, trong một số điều kiện nhất định có thể cho phép thực thi mã PHP tùy ý.

Khai thác POP chain yêu cầu kẻ tấn công kiểm soát tất cả thuộc tính của một deserialized object, điều này có thể thực hiện được bằng hàm unserialize() của PHP. Hậu quả của việc này là khả năng chiếm quyền điều khiển luồng của ứng dụng bằng cách kiểm soát các giá trị được gửi đến các phương thức megic như '_wakeup()'.

Vấn đề bảo mật này có thể đạt độ nguy hiểm nghiêm trọng nếu trên trang web mục tiêu tồn tại lỗ hổng PHP object injection, lỗ hổng này có thể có trong các plugin hoặc tiện ích bổ sung theme.

Các chuyên gia bảo mật WordPress tại Wordfence đã tiết lộ một số chi tiết kỹ thuật liên quan, giải thích rằng vấn đề nằm ở class ‘WP_HTML_Token’, được giới thiệu trong phiên bản WordPress 6.4 để cải thiện việc phân tích cú pháp HTML trong trình soạn thảo block.

Lớp này chứa một phương thức magic '__ destroy', sử dụng hàm 'call_user_func' để thực thi một hàm được chỉ định trong thuộc tính 'on_destroy', với 'bookmark_name' làm đối số.

Các nhà nghiên cứu cho biết kẻ tấn công khai thác lỗ hổng object injection có thể giành quyền kiểm soát các thuộc tính này để thực thi mã tùy ý.

Mặc dù bản thân lỗ hổng POP chain trong WordPress core không nghiêm trọng do sự phụ thuộc vào lỗi object injection trên các plugin hoặc theme đã cài đặt và đang hoạt động, nhưng sự tồn tại của nó làm tăng đáng kể rủi ro cho các trang web WordPress.

Một thông báo khác từ nền tảng bảo mật Patchstack dành cho WordPress và plugin nhấn mạnh rằng chuỗi khai thác cho vấn đề này đã được công khai trên GitHub vài tuần trước và sau đó được thêm vào thư viện PHPGGC, thư viện được sử dụng trong kiểm thử bảo mật ứng dụng PHP.

Các quản trị viên nên kiểm tra và cập nhật lên phiên bản WordPress mới nhất ngay để giảm thiểu các rủi ro tiềm ẩn.

Nguồn: bleepingcomputer.com.

Tín nhiệm mạng | Một lỗ hổng Bluetooth nghiêm trọng đã được phát hiện, có thể bị các tác nhân đe dọa khai thác để chiếm quyền kiểm soát các thiết bị Android, Linux, macOS và iOS.

Tín nhiệm mạng | Atlassian đã phát hành các bản cập nhật bảo mật để giải quyết bốn lỗ hổng nghiêm trọng trong phần mềm của họ, nếu bị khai thác thành công có thể dẫn đến việc thực thi mã từ xa.

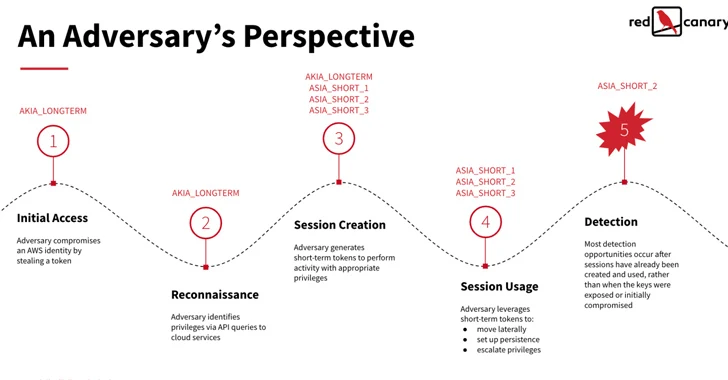

Tín nhiệm mạng | Các tác nhân đe dọa có thể lợi dụng Dịch vụ Web Services Security Token của Amazon (AWS STS) để xâm nhập vào tài khoản cloud

Tín nhiệm mạng | Hơn chục ứng dụng cho vay tiền độc hại, được gọi chung là SpyLoan, đã có hơn 12 triệu lần tải xuống trong năm nay từ Google Play

Tín nhiệm mạng | Hàng chục nghìn máy chủ email Microsoft Exchange ở Châu Âu, Mỹ và Châu Á có thể truy cập từ Internet vẫn có nguy cơ bị tấn công bởi các lỗ hổng thực thi mã từ xa

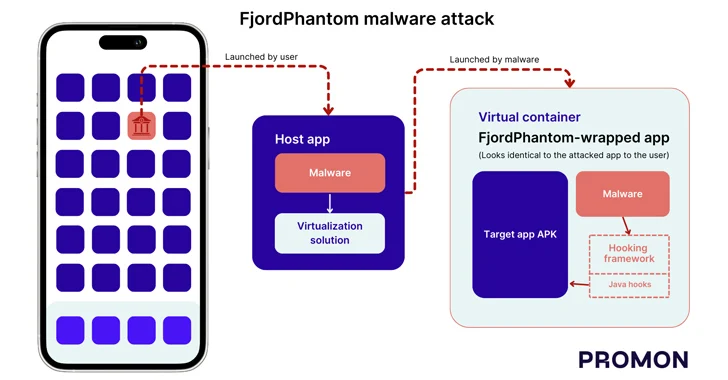

Tín nhiệm mạng | Các nhà nghiên cứu bảo mật đã tiết lộ một loại mã độc Android mới được gọi là FjordPhantom, đã nhắm mục tiêu tấn công người dùng ngân hàng ở các quốc gia Đông Nam Á như Indonesia, Thái Lan và Việt Nam